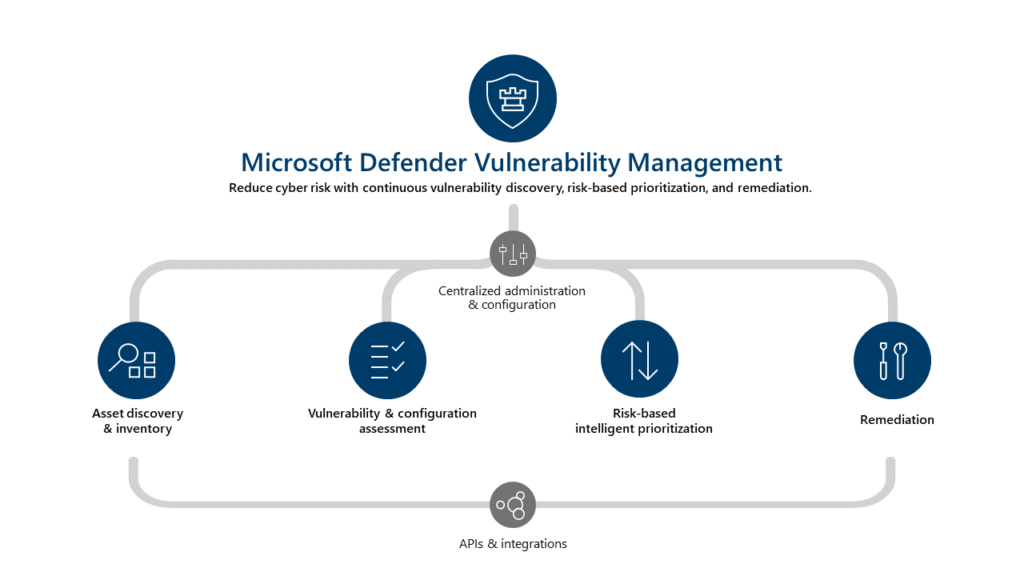

Disponible en preview depuis mai 2022, Defender Vulnerability Management est un nouveau service offrant une visibilité accrue sur les assets, les évaluations de baselines et des outils de correction intégrés pour Windows, macOS, Linux, Android, iOS et les équipements réseau. En exploitant les milliards de signaux issue des différents services Microsoft et tiers, Defender Vulnerability Management hiérarchise et catégorise rapidement et en continu les plus grandes vulnérabilités sur vos actifs les plus critiques et fournit des recommandations de sécurité pour atténuer les risques.

Microsoft Defender Vulnerability Management est disponible en standalone ou en complément de Microsoft Defender for Endpoint Plan 2

Dans cet article, nous allons nous attarder sur une fonction apportée par Microsoft Defender Vulnerability Management : les risques liés aux « Browser extensions ».

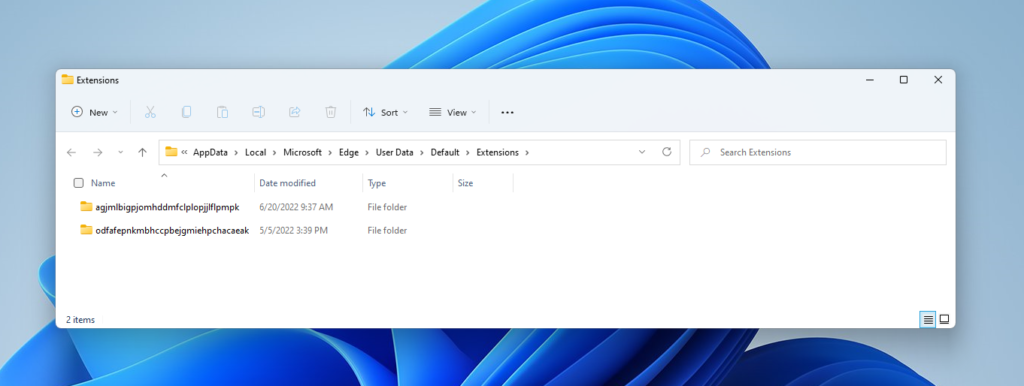

Pour rappel, Les extensions sont des logiciels basés sur des technologies Web (telles que HTML, CSS et JavaScript) qui permettent aux utilisateurs de personnaliser l’expérience du navigateur. Pour Microsoft Edge, ces extensions au format .crx sont stockés dans %LOCALAPPDATA%\Microsoft\Edge\User Data\Default\Extensions

Inventaire des extensions dans Microsoft Defender for Endpoint

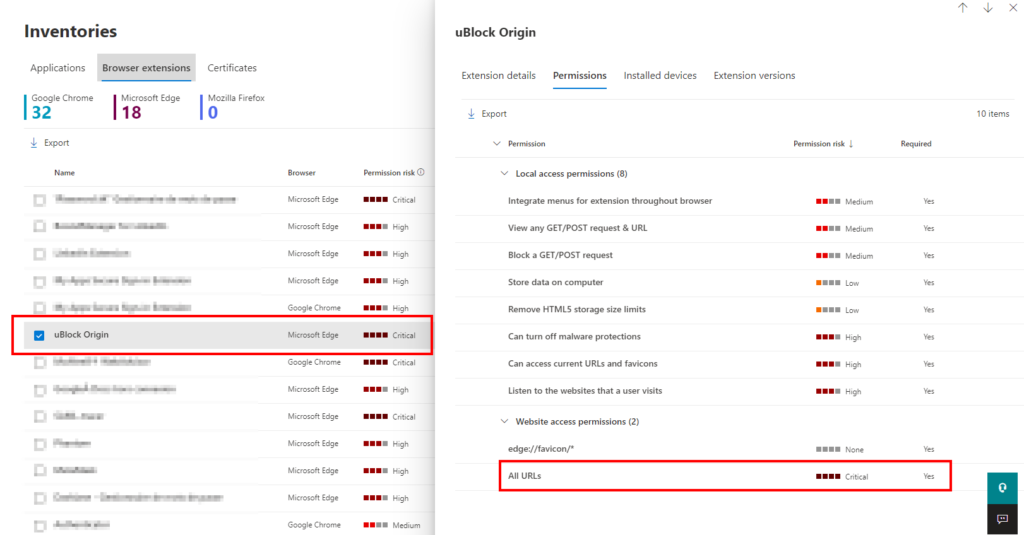

Compatible avec Microsoft Edge, Google Chrome et Firefox sur Windows, l’inventaire des extensions affiche une liste des extensions installées sur ces différents navigateurs. Pour chaque extension installée, vous pouvez voir les appareils sur lesquels elle est installée et si elle est activée ou désactivée. Les informations disponibles vous aideront non seulement à en savoir plus sur les extensions installées, mais elles peuvent également vous aider à prendre des décisions sur la manière dont vous souhaitez gérer les extensions. En effet, certaines permissions peuvent paraître excessives.

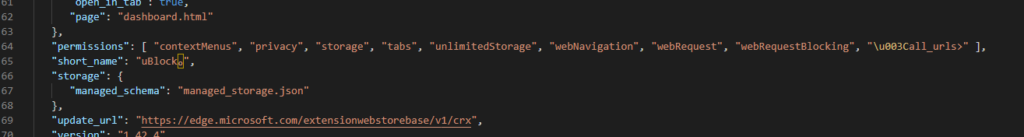

Nota, la liste des permissions sont également consultables dans le fichier manifest.json de l’extension, comme ci-dessous pour l’extension uBlock Origin

Du coté de Defender for Endpoint, le service liste de manière plus compréhensible les permissions et l’évaluation du risque lié à ces permissions :

L’évaluation Le risque est subjectif et il appartient à chaque organisation de déterminer les types de risques qu’elle est prête à assumer. Dans notre exemple, uBlock Origin requiert d’accéder à l’ensemble des URLs du navigateur, ce qui est acceptable dans le cas d’un usage d’un bloqueur de publicité mais peut être pas dans une autre extension.

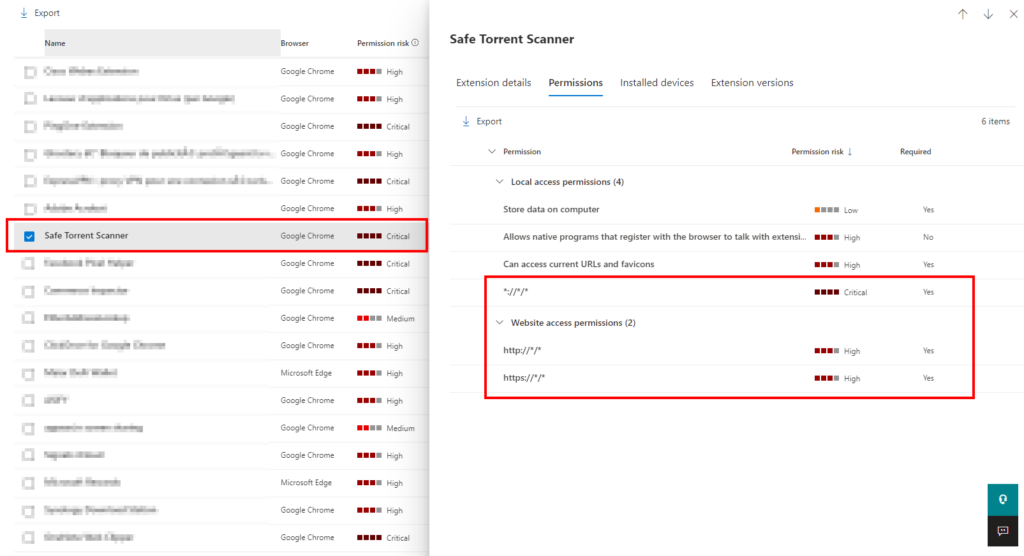

Autre exemple, ici c’est particulièrement les permissions suivantes qui peuvent présenter un risque.

Encore une fois l’évaluation du risque est subjectif, en tant que RSSI je vous invite à consulter le guide compagnon pour les extensions Chromium.

Understand the risks of permissions for Chrome extensions

Les administrateurs peuvent utiliser le guide pour les aider à évaluer le risque de sécurité des différents types d’autorisations dont les extensions Chrome ont besoin pour s’exécuter et les prochaines étapes à suivre pour gérer ces extensions dans leur organisation.

Advanced hunting

De nouvelles tables sont à votre disposition, voici un exemple listant les extensions avec un risque critique et élevé

DeviceTvmBrowserExtensions

| join DeviceTvmBrowserExtensionsKB

on $left.ExtensionId == $right.ExtensionId

|where PermissionRisk contains "Critical" or PermissionRisk contains "High"

|distinct ExtensionName, ExtensionId, ExtensionDescription, PermissionName, PermissionDescription, PermissionRiskGestion avec Endpoint Manager

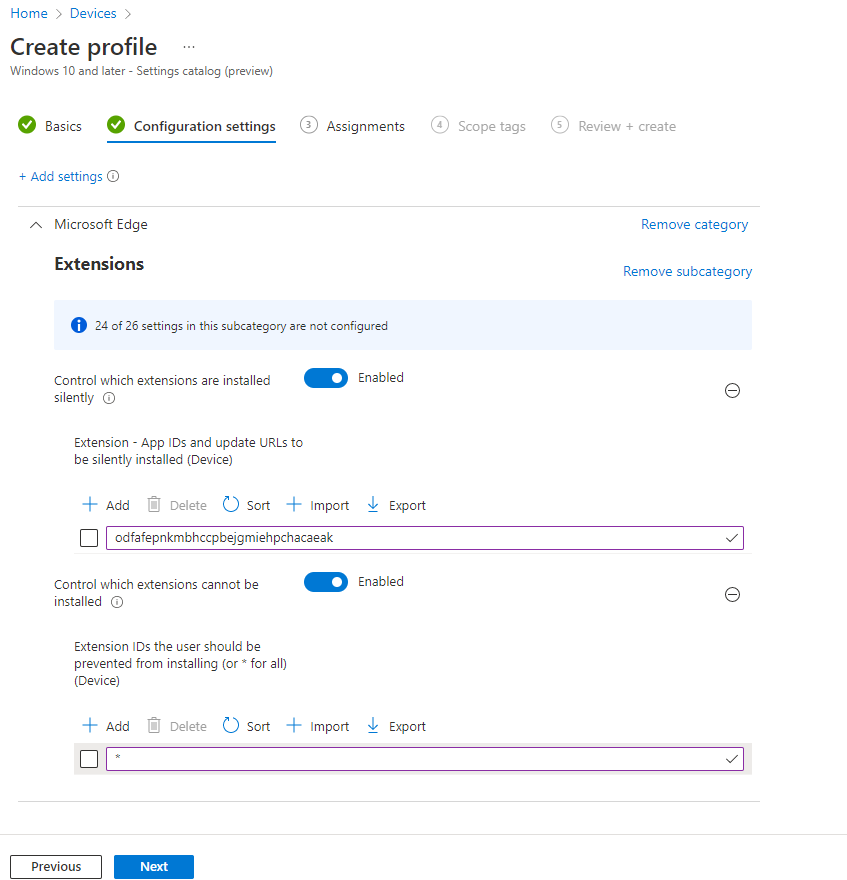

Maintenant que vous avez une liste de vos extensions, il faut maintenant définir les autorisations à l’échelle de votre organisation. Pour cela, nous pouvons utiliser Endpoint Manager et les Templates ADMX :

- Connectez-vous au centre d’administration Microsoft Endpoint Manager

- Accédez à Appareils, Windows, Profils de configuration

- Cliquez sur +Créer un profil

- Sélectionnez Windows 10 et versions ultérieures comme plate-forme

- Sélectionnez Settings Catalog en tant que modèle et cliquez sur le bouton Créer.

- Dans Général, spécifiez un nom descriptif pour la stratégie, une description (facultatif), puis sélectionnez Suivant.

- Ajouter un paramètre et rechercher « Control which extensions cannot be installed«

- Ajouter « Control which extensions cannot be installed » et activer le paramètre puis indiquer « * » pour bloquer l’ensemble des extensions et n’autoriser que les extensions explicitement listées.

- Ajouter un paramètre et rechercher « Extension – App IDs and update URLs to be silently installed«

- Ajouter «Extension – App IDs and update URLs to be silently installed » et activer le paramètre puis indiquer « ID DE VOTRE EXTENSION » pour silencieusement installer votre extension

- Terminez la création du profil de configuration et attribuez-le à vos appareils Windows.