ATTENTION

Comme toute préversions, l’expérience et les fonctionnalités sont sujets à changement, il est fort probable que celles-ci évolueront d’ici la disponibilité générale du produit qui est l’heure actuelle inconnue

Il s’agit d’une nouvelle fonctionnalité en préversion très intéressante qui permet un accès protégé aux données à partir de Microsoft Edge for Business sur des appareils Windows personnels (BYOD).

Les principales caractéristiques et composants pour y parvenir sont les suivants :

- Intune Application Configuration Policies (ACP) pour personnaliser l’expérience utilisateur pour Microsoft Edge for Business.

- Intune Application Protection Policies (APP) pour sécuriser les données de l’entreprise et s’assurer que l’appareil client est sain lors de l’utilisation de Microsoft Edge for Business.

- Windows Defender « Client Threat Defense » désormais intégré à Intune pour détecter les menaces sur les appareils Windows personnels

- Accès conditionnel couplé aux protections des applications (ACP) pour s’assurer que l’appareil est protégé et sain avant d’accorder l’accès aux services protégés via Azure Active Directory (Azure AD).

En combinant MAM pour Windows et l’accès conditionnel, vous pouvez créer une solution simple et sécurisée pour accéder aux données sur les appareils Windows personnels et non gérés.

Pour rappel, cette solution a été annoncé il y a maintenant un peu plus d’un an The endpoint manager’s guide to what’s coming in Windows 11 – Microsoft Community Hub

Avant d’aller plus loin, un mot concernant le MAM :

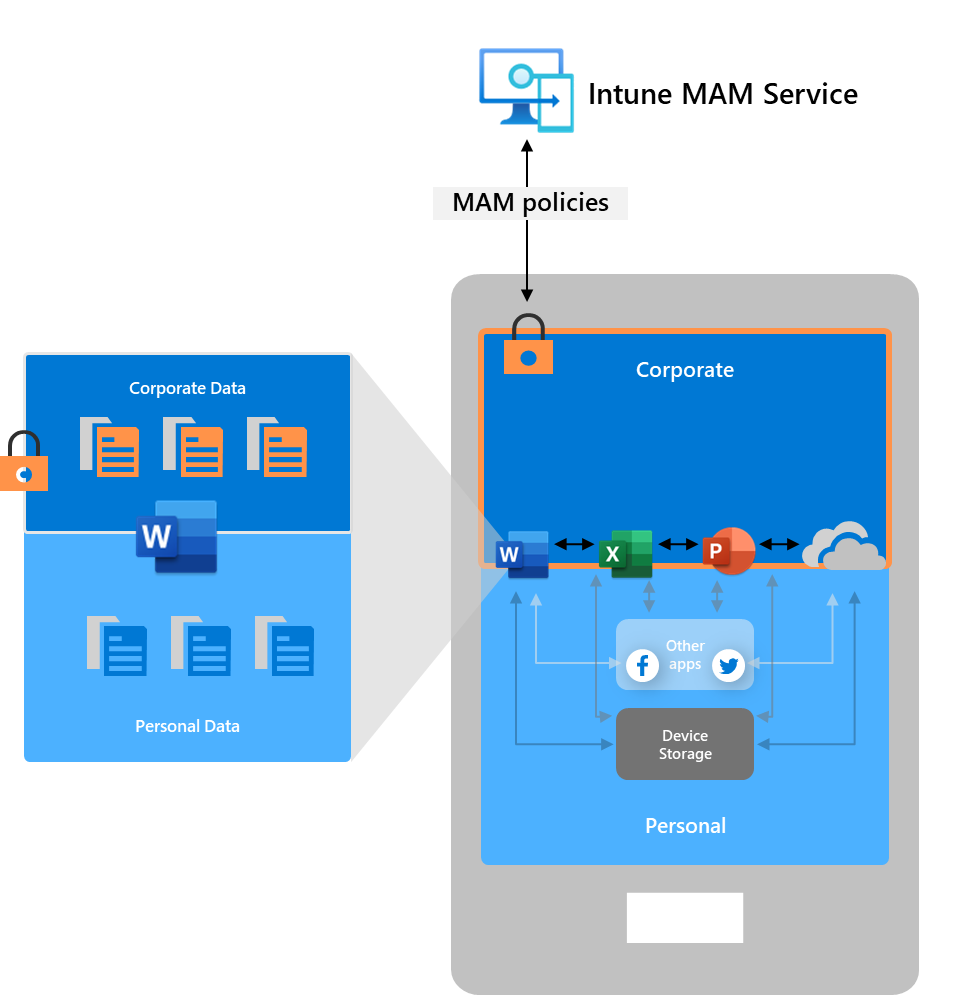

Le MAM est une gestion des applications mobiles ; elle gère les applications stockées sur les appareils et permet aux IT de contrôler et de sécuriser les données de l’entreprise de manière plus granulaire ce qui est important dans une stratégie de gestion mobile et en particulier pour la gestion du BYOD (bring-your-own-device).

Introduction

MAM pour Windows et (pour le moment MAM pour Microsoft Edge sur Windows permet aux administrateurs de s’assurer que les utilisateurs peuvent accéder aux données de l’entreprise sur des appareils personnels en toute sécurité. Cela permet à l’entreprise de réduire ses coûts en évitant de fournir du matériel aux sous-traitants (par exemple), tout en permettant à son personnel de conserver un accès flexible aux ressources nécessaires à l’accomplissement de son travail, même à distance.

Note : il existe des similarités avec Defender for Cloud Apps, notamment sur l’objectif de sécuriser l’accès aux ressources. La difference réside dans le fait que MAM gère application sur l’appareil ou les signaux peuvent être récupérés afin de s’assurer que l’appareil répond à un certain niveau de conformité. Defender for Cloud Apps est un proxy de session (CASB) pour protéger vos données sans « proxyfier » le traffic des appareils. En résumé, plutôt que de les opposer, il faut plutôt les faire travailler de concert.

Prérequis Windows

- Version minimale du système d’exploitation : Windows 11, 22h2 ou plus récent

- S’assurer que votre appareil n’est pas géré de quelque manière que ce soit, y compris mais sans s’y limiter :

- Il n’est pas Azure AD Joined ou géré par Microsoft Intune

- N’est pas enregistré (AD Registered/Workplace Joined) avec plus de deux utilisateurs en dehors de votre utilisateur MAM (limite de 3 utilisateurs)

Prérequis Microsoft Edge

Vous aurez besoin de la version v115.0.1901.155 ou ultérieure, vous pouvez vérifier la version en allant sur « edge://settings/help ». Dans cet article, j’utilise la version Canary.

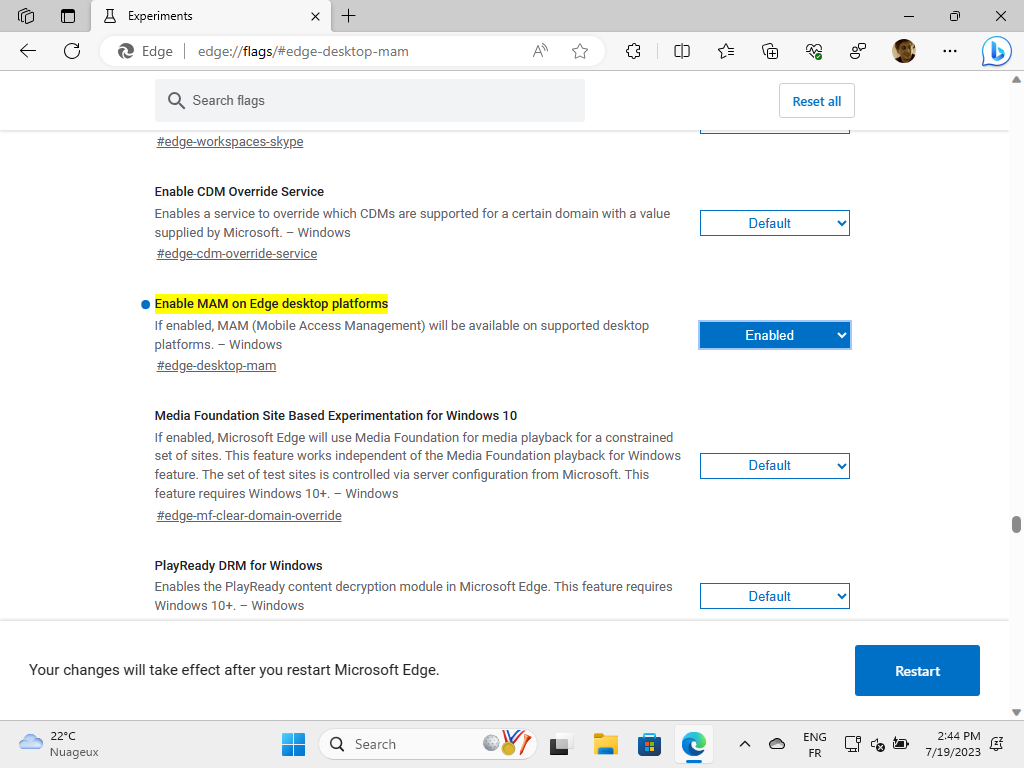

- Dans la barre d’adresse se diriger vers l’URL « edge://flags/#edge-desktop-mam »

- Activer la fonctionnalité « Enable MAM on Edge desktop platforms »

- Redémarrer Edge

Note : Si vous souhaitez accéder à la nouvelle expérience Microsoft Edge for Business (Projet Kodiak) entrez les URL suivantes dans la barre d’adresse de Microsoft Edge et réglez chaque Flag sur « Activé ».

- edge://flags/#edge-project-kodiak

- edge://flags/#edge-project-kodiak-look-and-feel

- edge://flags/#edge-project-kodiak-policy-filter

- edge://flags/#edge-automatic-profile-switching

- edge://flags/#edge-automatic-guided-switch

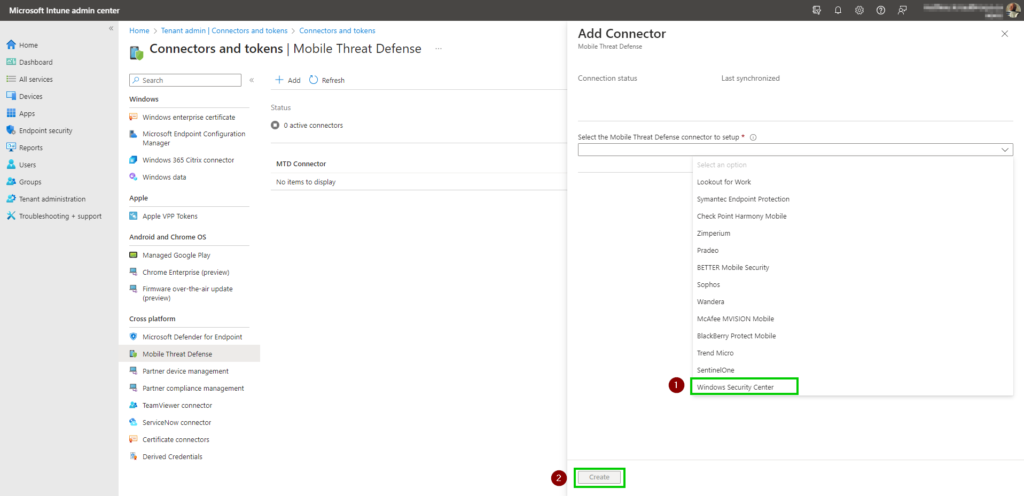

Activer le connecteur MTD pour Windows Security Center

Plus loin dans l’article nous allons demander des « Health Checks » dans notre App Config Policy et cette tâche sera confié au Windows Security Center installé nativement sur Windows.

Pour configurer le connecteur, suivre les étapes suivantes :

- ▪ Dans « Tenant Administration > Connectors and tokens > Mobile Threat Defense ».

- tokens > Mobile Threat Defense »

- Ajouter un connecteur pour le « Centre de sécurité Windows« .

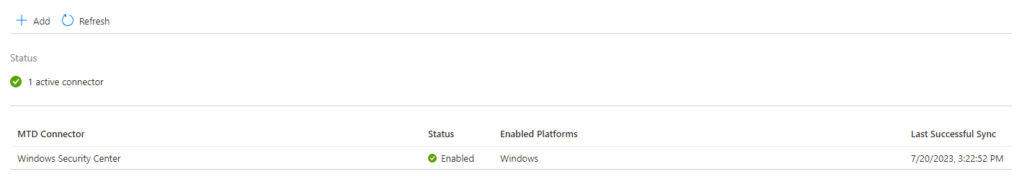

- Une fois que vous avez configuré le connecteur et que la première inscription de l’utilisateur MAM est terminée le statut du connecteur passera à « Activé » dans la console. Cela peut prendre jusqu’à 30 minutes.

Assurez-vous que vous disposez des dernières mises à jour de Windows Update pour obtenir la bonne version du Centre de sécurité Windows

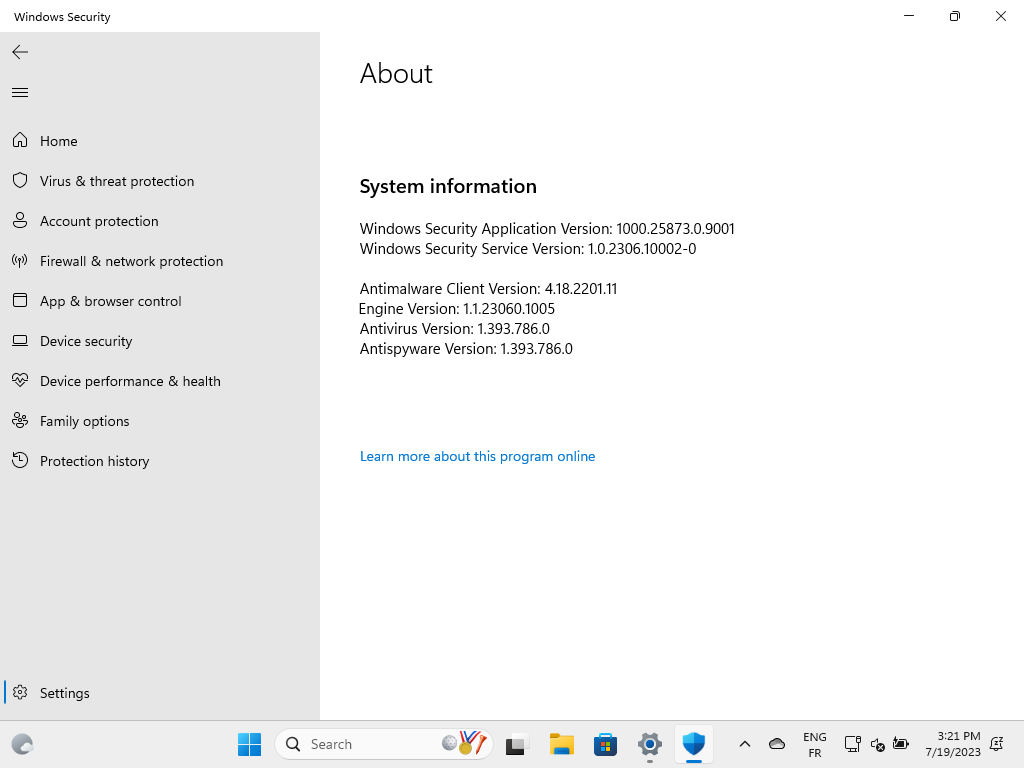

Vous pouvez vérifier que vous disposez de la bonne version du Centre de sécurité Windows en procédant ainsi :

- Ouvrez « Sécurité Windows » et aller dans « Paramètres » > « À propos de ».

- Vérifiez que la « version du service de sécurité Windows » est 1.0.2306.10002-0 ou plus récente.

- Vérifiez que la « Version de l’application de sécurité Windows » est 1000.25873.0.9001 ou plus récente.

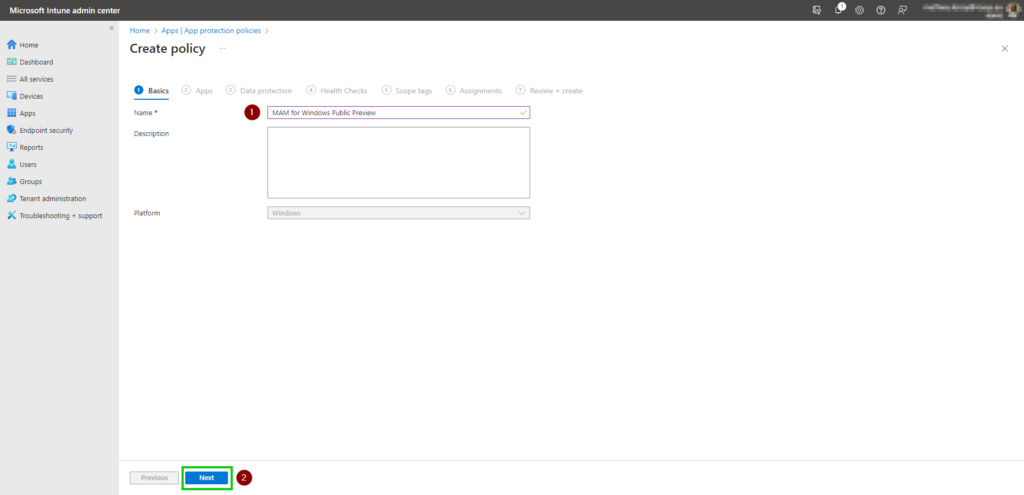

Configuration de la politique de protection des applications pour Windows

Nous continuons par la configuration de notre App Protection Policy pour Microsoft Edge

- Se connecter au Centre d’administration Microsoft Intune. (https://aka.ms/intune)

- Créer une nouvelle politique de protection des applications en sélectionnant Apps > Politiques de protection des applications > Créer une politique > Windows.

- Lui donner un nom et cliquer sur suivant

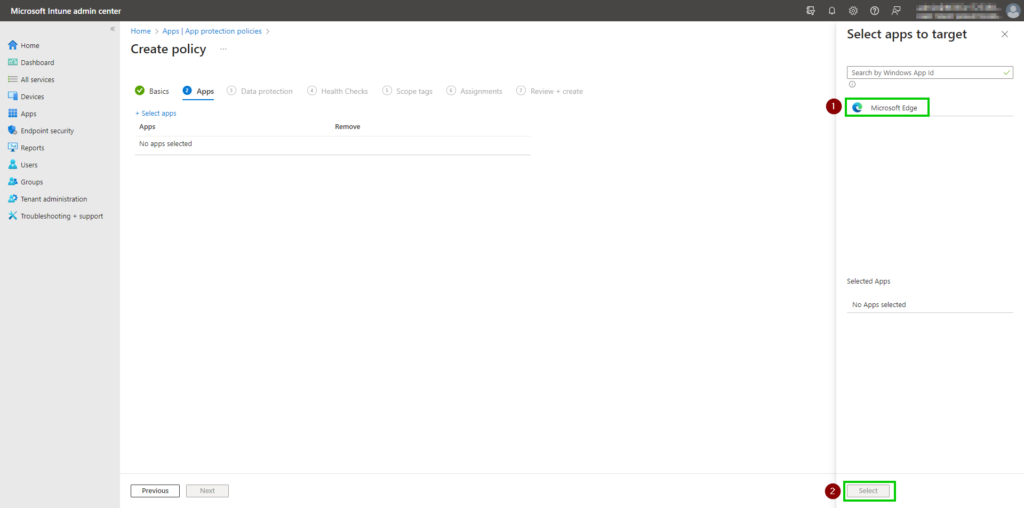

- Sur la page Apps, cliquez sur Sélectionner des applications et choisissez Microsoft Edge.

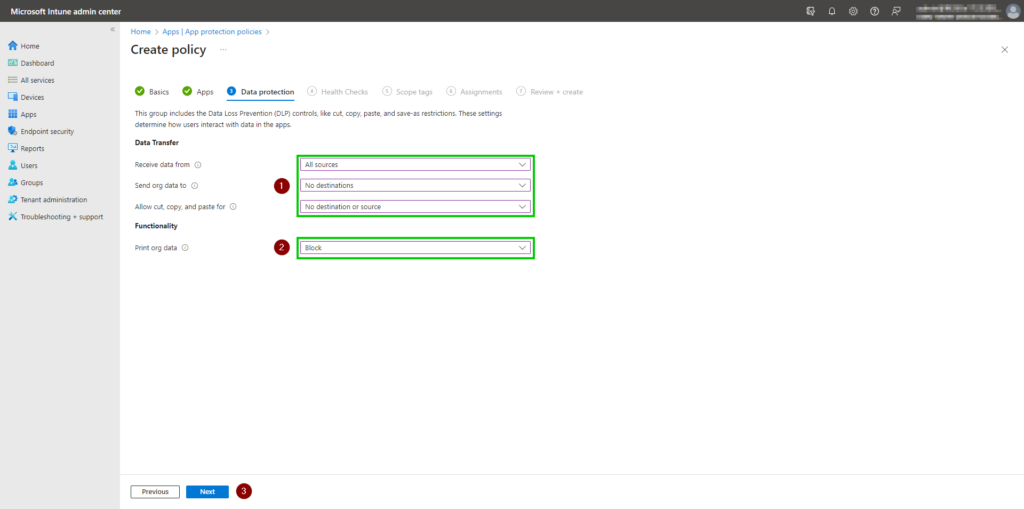

- Dans l’onglet Protection des données, vous pouvez définir les paramètres de transfert de données et l’état des fonctionnalités.

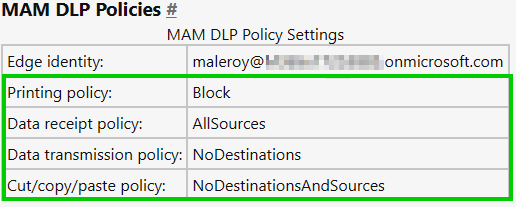

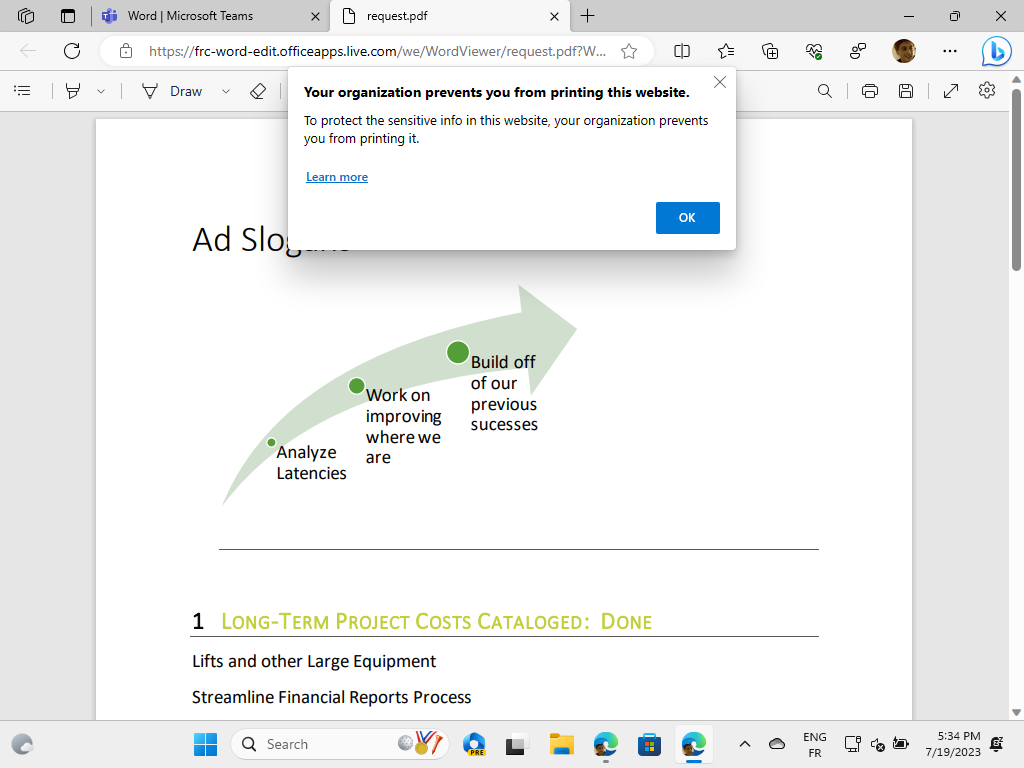

Dans la capture d’écran ci-dessous, j’ai choisi des paramètres « équilibrés » qui empêchent les utilisateurs de transférer des données à l’extérieur de l’organisation mais pas vers l’interne. J’ai également choisi de restreindre la fonction copier-coller et l’impression.

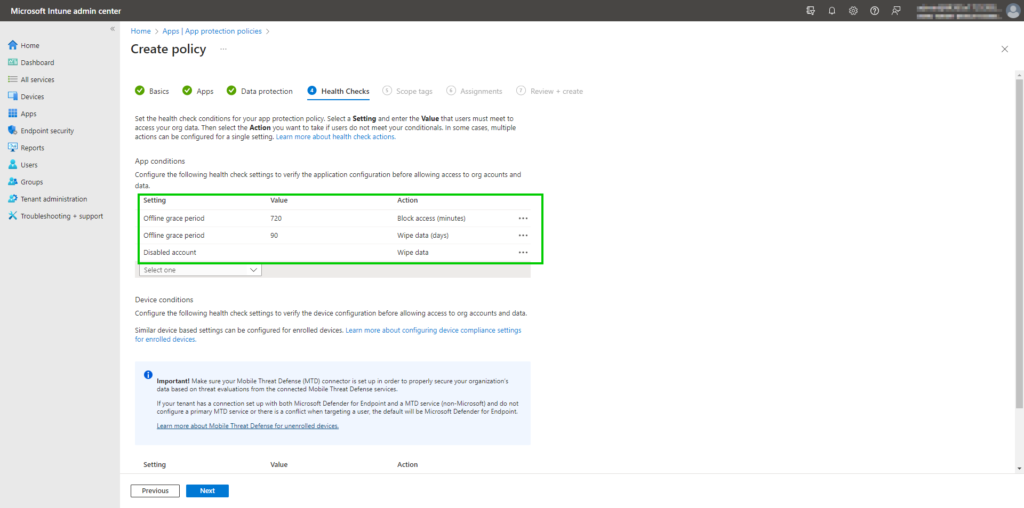

- Dans l’onglet health Checks, configurer les conditions de l’application et de l’appareil en fonction de vos besoins.

- Les paramètres du délai de grâce hors ligne définissent la durée pendant laquelle l’appareil géré par l’application peut rester « hors ligne » ou non enregistré avant que l’accès ne soit révoqué ou que les données de l’entreprise ne soient supprimées.

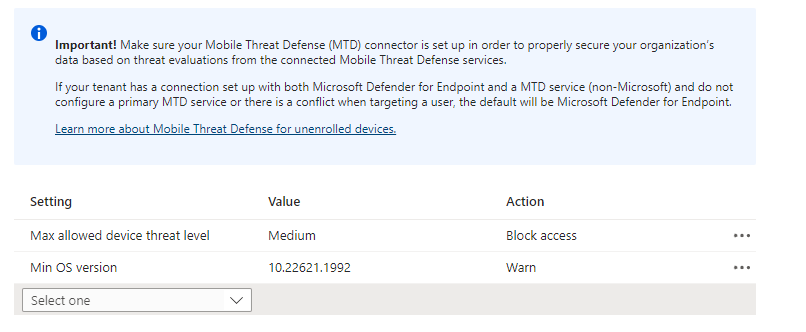

- Configurer la version Windows minimum pour vous assurer que seules les versions de Windows prises en charge peuvent être utilisées pour accéder aux données de l’entreprise, ici la version 22h2 avec le patch de juillet 2023

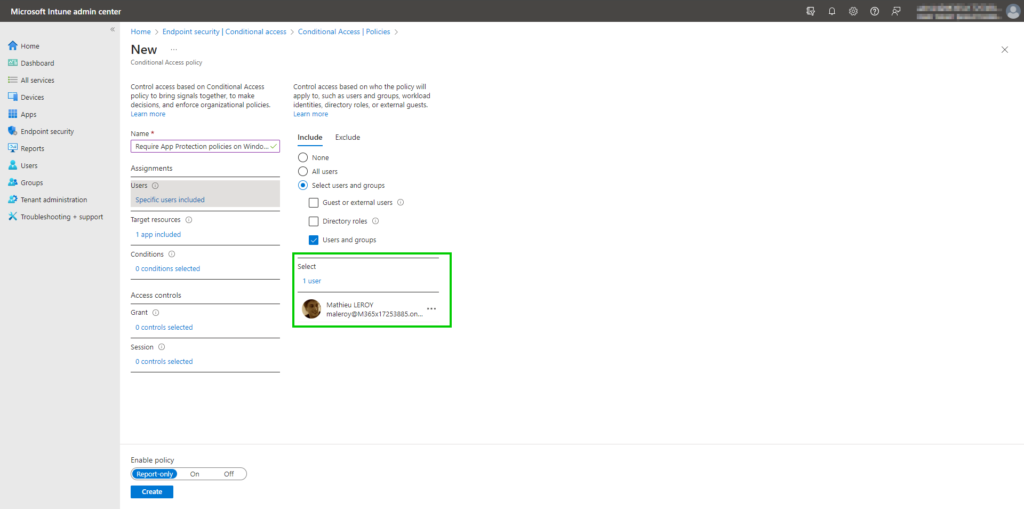

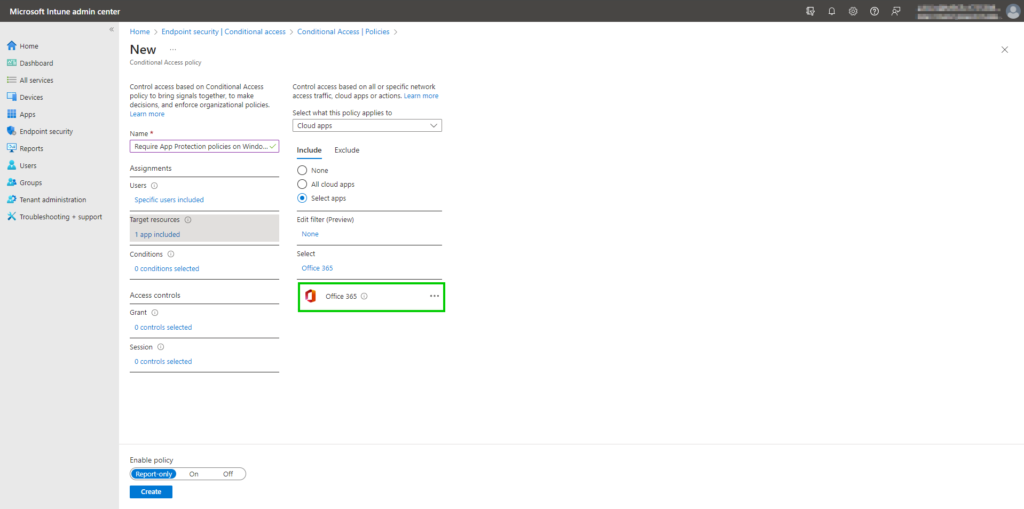

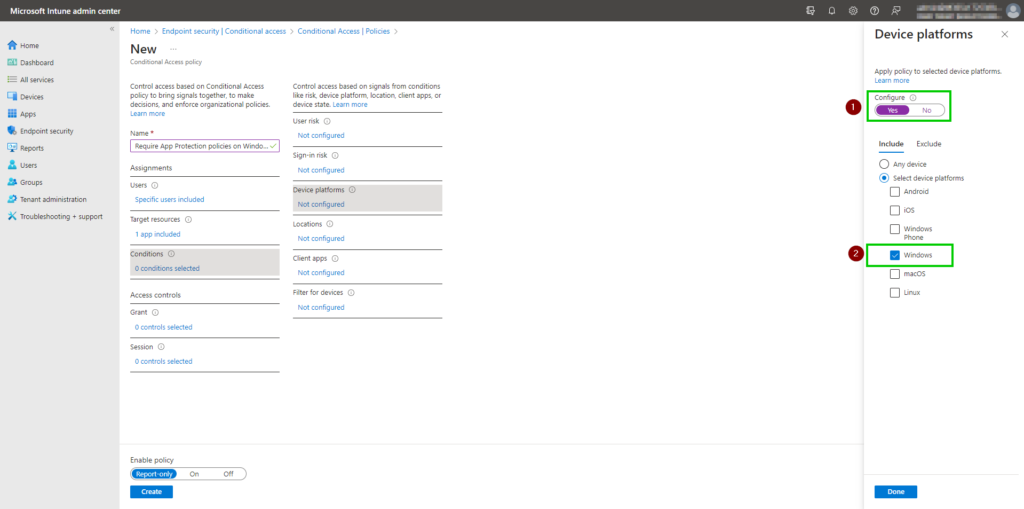

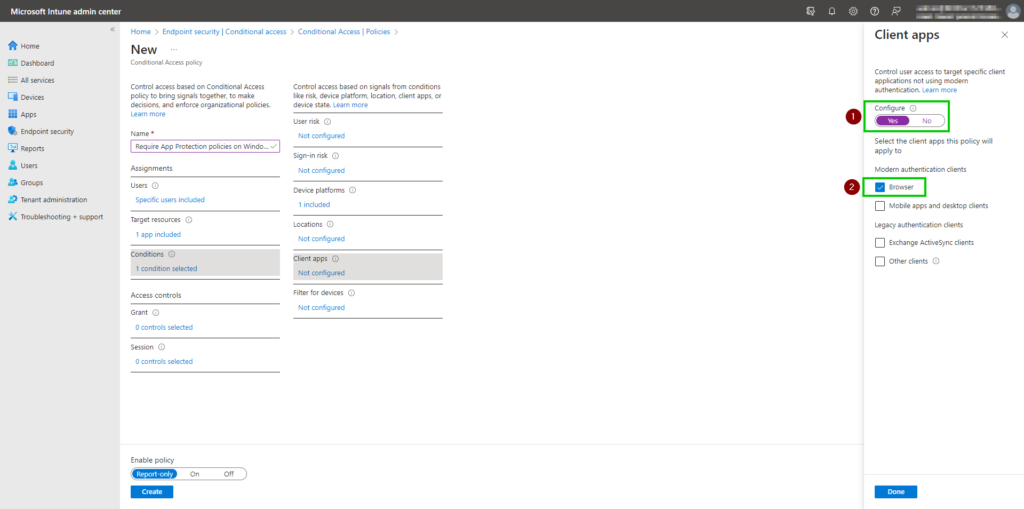

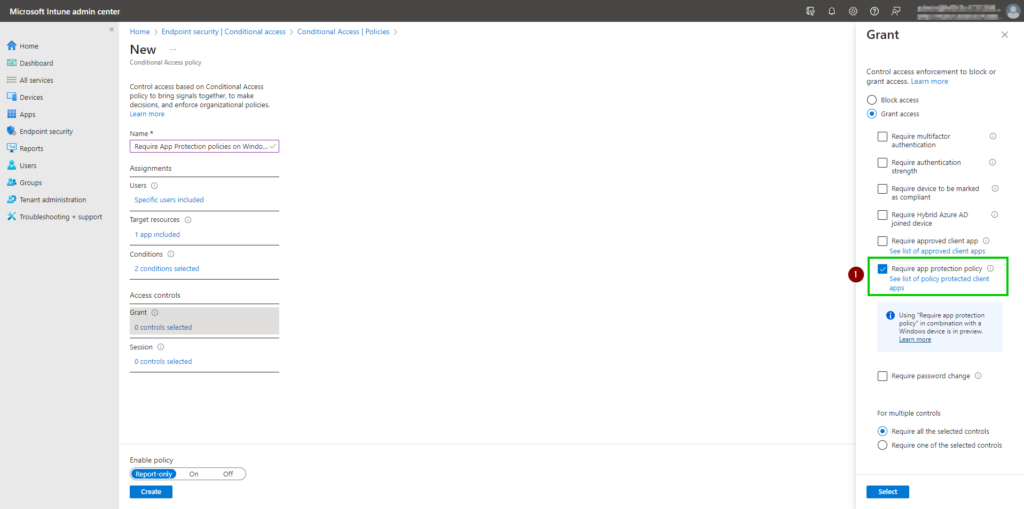

Préparation des Accès Conditionnel

Dans cette étape, nous devons créer une politique d’Accès Conditionnel qui requiert une App Protection Policy sur Windows

- Sous « Assignments > Cloud apps or actions » sélectionner « Office 365 ».

- Sous « Assignments > Conditions > Device platforms » sélectionner « Windows » (uniquement Windows).

- Sous « Assignments > Conditions > Client apps » sélectionner « Browser » (uniquement Browser)

- Sous « Access controls > Grant » sélectionnez « Grant access » et cochez « Require app protection policy »

N’oubliez pas d’activer votre policy et de sauvegarder !

Experience utilisateur

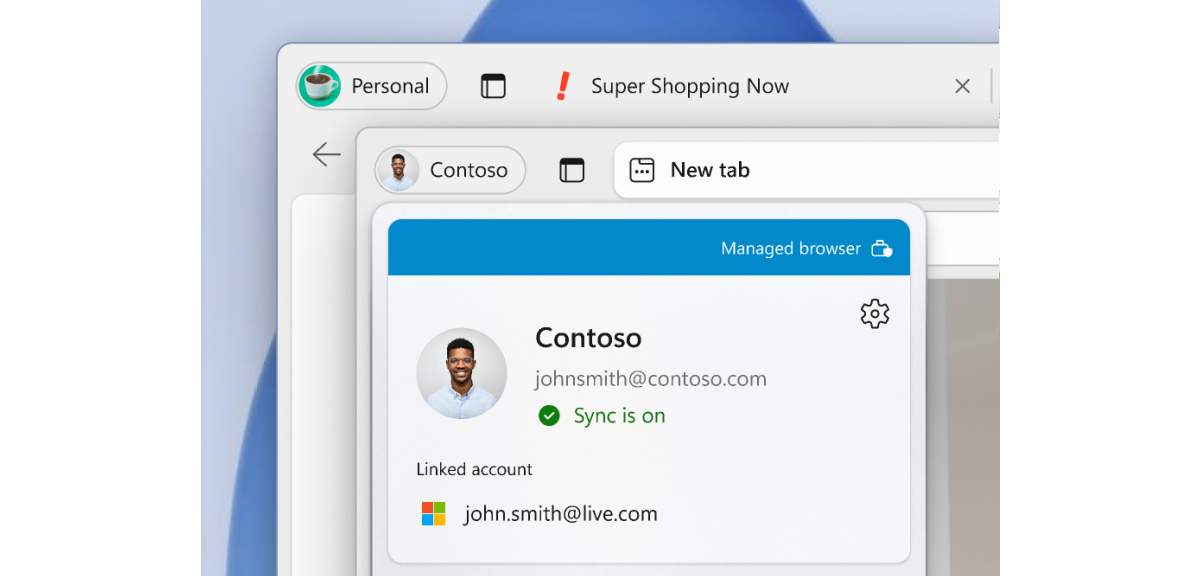

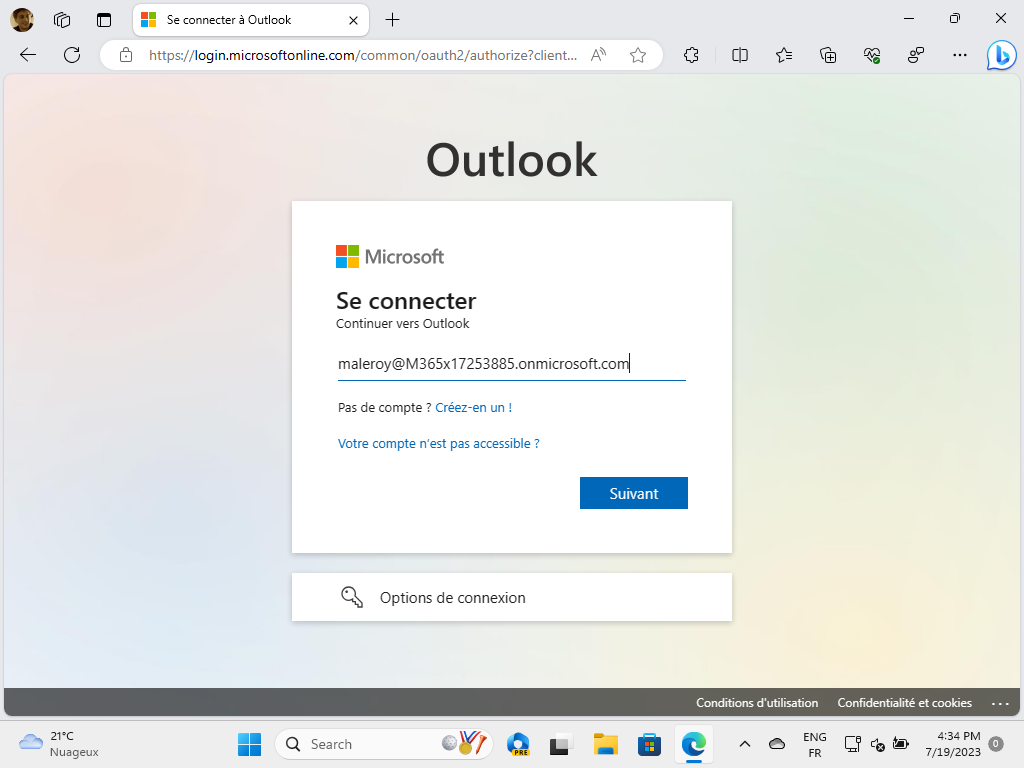

Regardons maintenant du côté de l’utilisateur et son experience avec cette solution. Lancez le navigateur avec un profil personnel, puis se diriger vers un service Microsoft 365, ici Microsoft Teams.

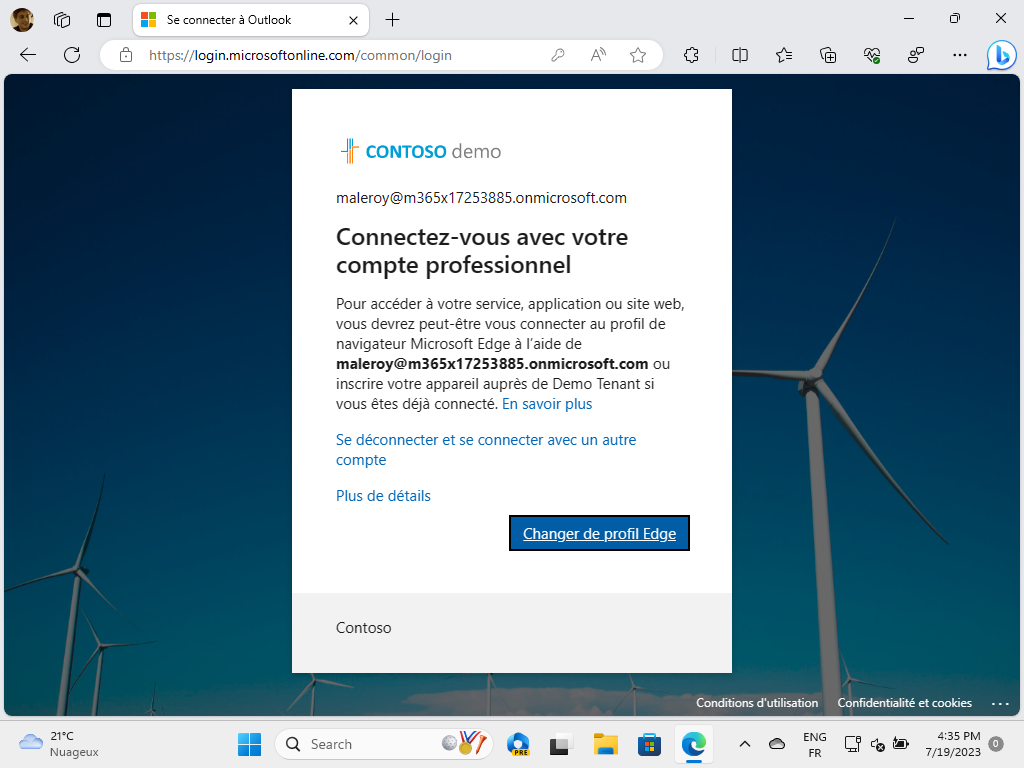

L’accès conditionnel nous indique que pour acceder à l’application, il est nécessaire de se connecter avec son compte professionnel et ainsi changer de profil. C’est sur ce profil que notre App Protection Policy va s’appliquer.

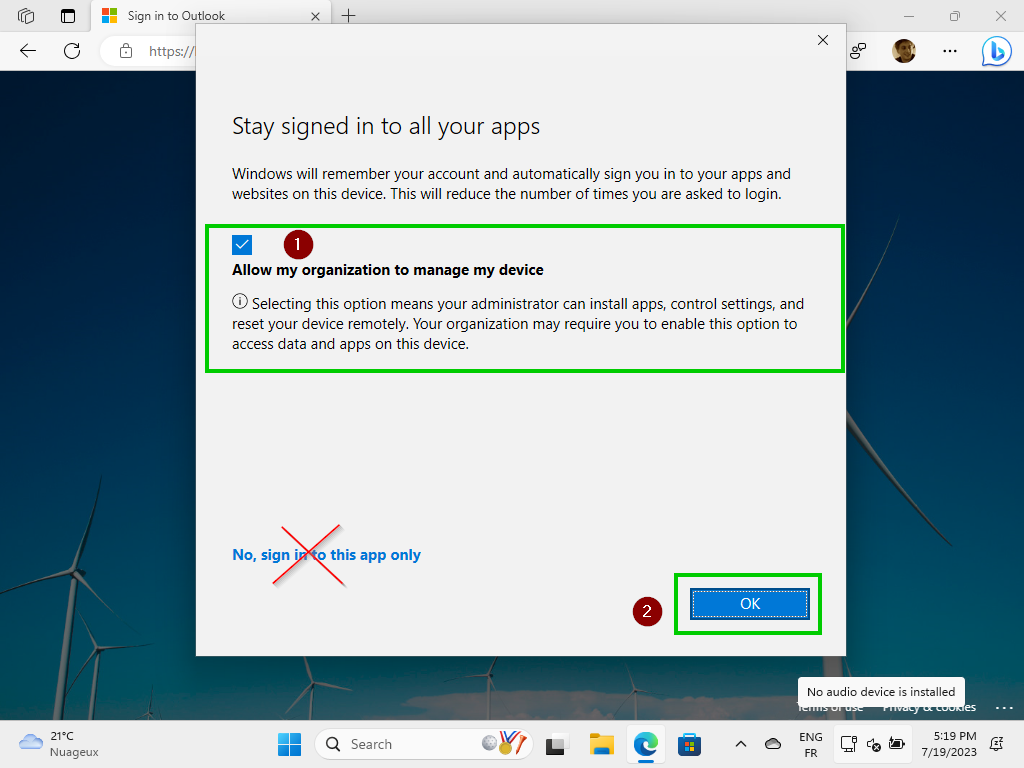

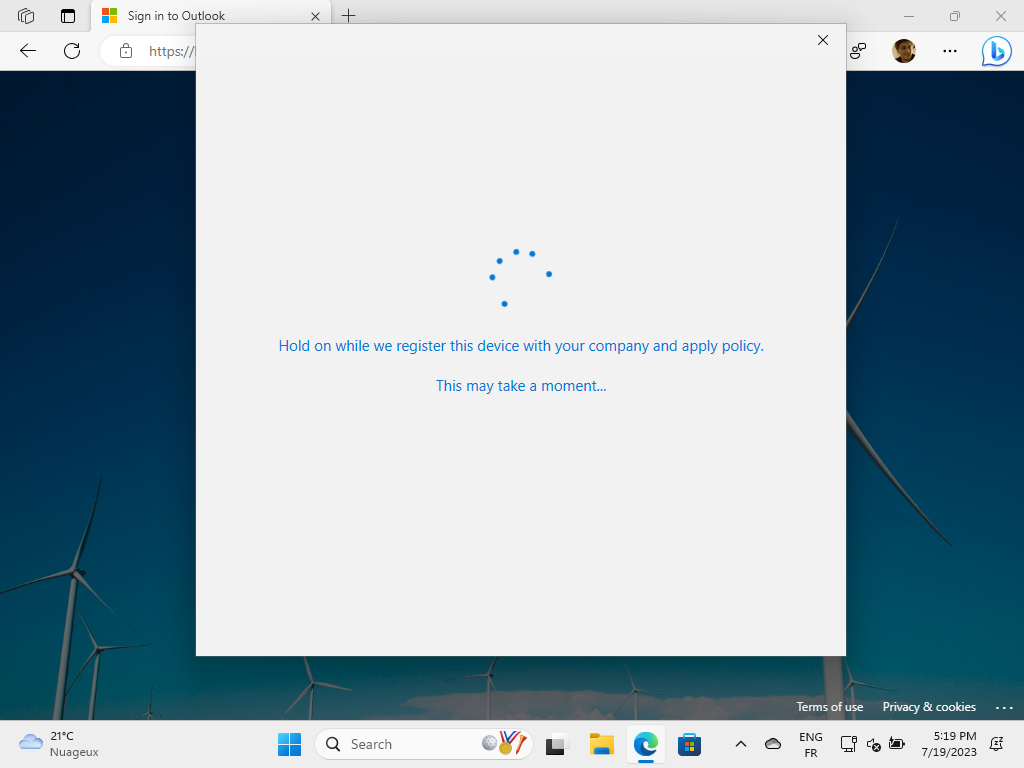

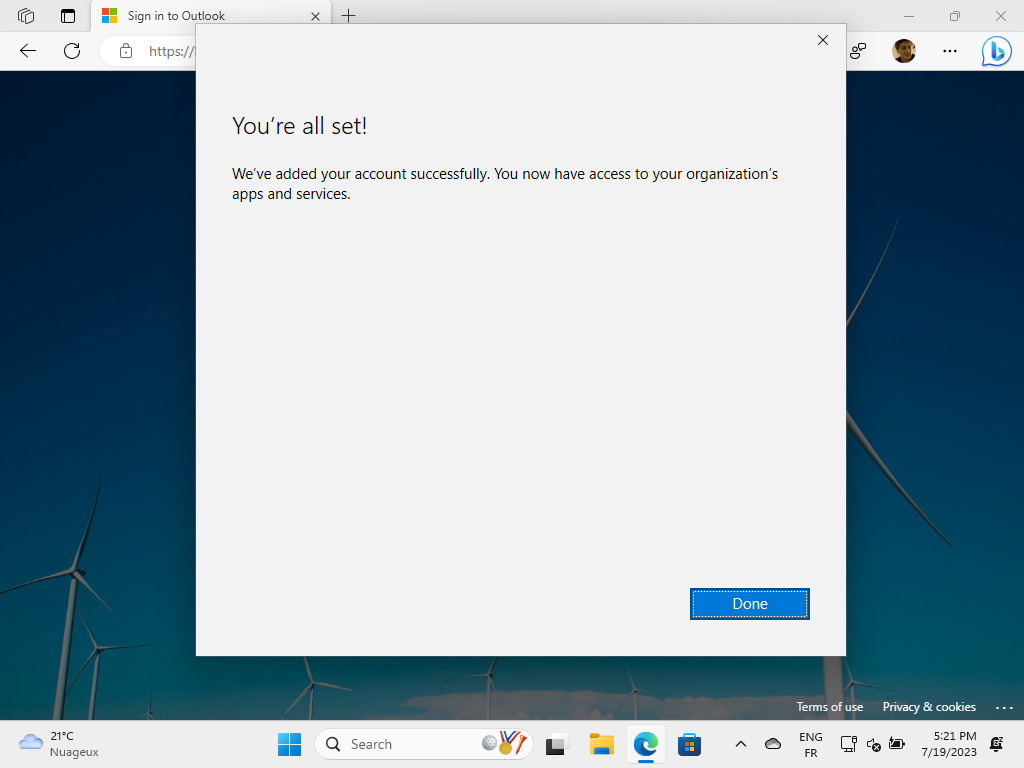

C’est à cet étape que le processus d’inscription MAM est réalisé, attention, s’il existe un compte préexistant non enregistré dans Edge ou si un utilisateur se connecte à Edge sans enregistrer l’appareil via cette page, le compte ne sera pas correctement enregistré dans MAM et empêchera définitivement l’utilisateur d’être correctement enregistré dans le canal gestion MAM.

Pour faire simple, ne pas cliquer sur « No, sign in to this app only«

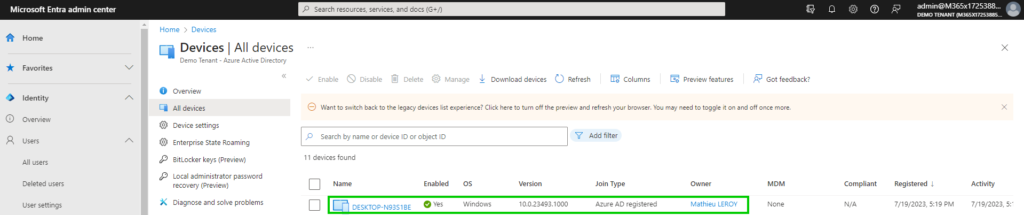

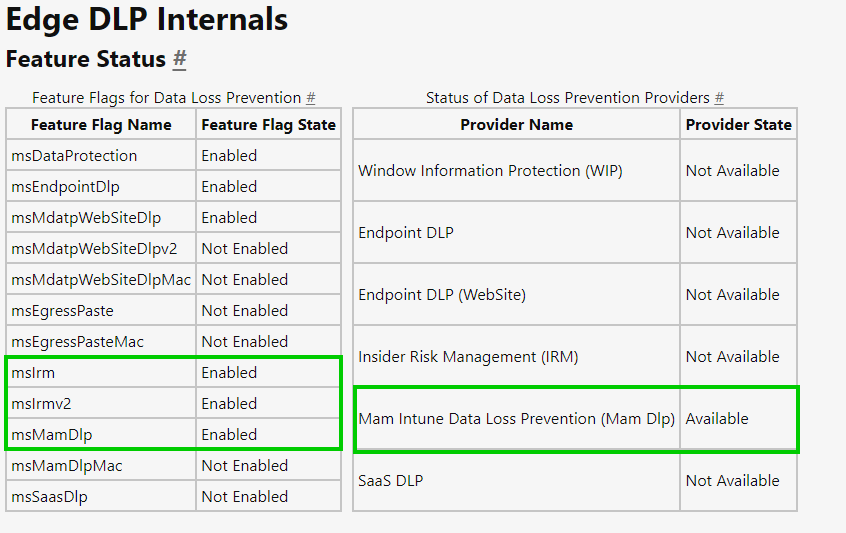

A partir de cette étape, notre appareil personnel et inscrit dans notre tenant (Azure AD Register) et nos politiques appliqués. Pour le verifier nous pouvons consulter la page edge://edge-dlp-internals et constater que le Provider MAM Dlp est bien actif

Plus précisément, nous retrouvons les paramètres de notre App Protection Policy Intune listé plus bas, en plus de l’identité pro de l’utilisateur MAM.

Dans cet exemple, nous essayons d’imprimer un document stocké dans Microsoft Teams, sans succès et conformément à notre politique de protection.

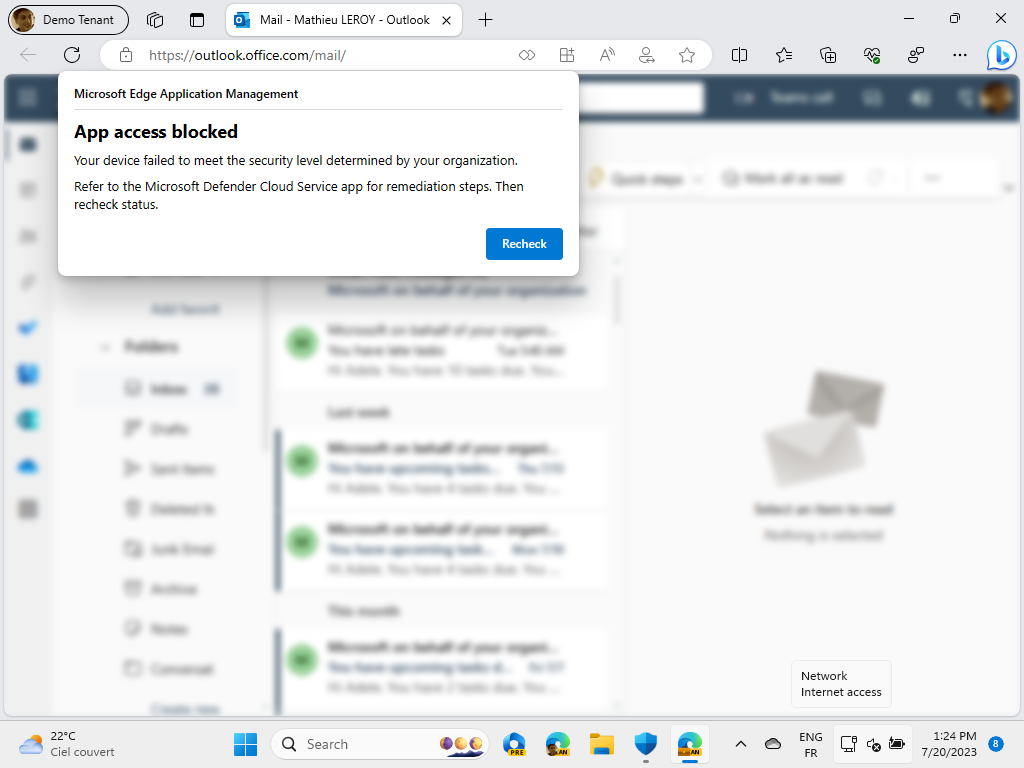

Dans cet exemple, j’essaye accéder à ma messagerie depuis mon poste personnel sur lequel mon antivirus est désactivé, encore une fois sans succès. A noter que dans mes tests, le connecteur MTD (Windows Security Center) est resté efficace et à communiqué mes informations de conformité (dans ce cas-ci, mon antivirus désactivé) dans les quelques secondes après, sauf une fois.

Bonus vidéo

Pour ceux qui souhaitent un format plus dynamique voici une vidéo de l’expérience utilisateur représentative du quotidien, un utilisateur tente accéder à Microsoft 365 depuis un navigateur autre que Edge (ici Google Chrome) et est automatiquement redirigé vers Microsoft Edge, dans son profil professionnel.

Conclusion

Dans l’ensemble, il s’agit d’une amélioration très importante par rapport à l’ancienne expérience WIP : plus facile à configurer pour l’administrateur, et plus facile pour l’utilisateur final également. Cependant, jusqu’à ce qu’ils ajoutent le support d’autres applications, la solution semble être limitée à Edge dans un premier temps, ce qui est similaire à l’expérience avec des restrictions renforcées par l’application d’accès conditionnel).

Cependant, il faut rester optimiste et je pense que cette solution d basée sur les profils permettra une plus grande granularité et flexibilité et je suis impatient de voir cette solution évoluer !