Si vous travaillez dans l’ingénierie du poste de travail, vous aurez peut-être déjà eu connaissance de ce qui suis et meme si c’est le cas, je vous conseille de rester et pour les autres soyez prévenus, le choc risque d’être dur.

Dans un premier temps, plantons le décor.

CVE-2023-24932

La CVE-2023-24932 permet aux attaquants de contourner les protections Secure Boot. Elle est exploitée par le bootkit BlackLotus (détails sur BlackLotus contourne le Secure Boot sur un Windows à jour ! (it-connect.fr) pour exploiter la CVE-2022-21894, une autre faille de contournement de Secure Boot qui a été corrigée l’année dernière.

A nouveau, cette vulnérabilité permet à un attaquant d’exécuter du code auto-signé au niveau de l’interface UEFI (Unified Extensible Firmware Interface) lorsque le démarrage sécurisé (Secure Boot) est activé. A noter que pour que l’exploitation soit réussie, il faut que l’attaquant ait un accès physique ou des privilèges d’administrateur local sur l’appareil ciblé.

KB5025885

La miss à jour de sécurité KB5025885 corrige la faille et empêche (pour le moment) le contournement du Secure Boot via BlackLotus (CVE-2023-24932), elle-même rendue possible par une vulnérabilité de Secure Boot plus ancienne appelée « Baton Drop » (CVE-2022-21894).

Analyse deep dive de « Baton Drop » qui est toujours d’actualité : Mickey Shkatov Jesse Michael – One Bootloader to Load Them All.pdf (defcon.org)

Vous suivez toujours ?

Bon, du coup, vous êtes normalement :

- Au courant de faille et de son impact sur votre inventaire

- Vous avez déployé le KB5025885

- Vous sirotez votre cocktail durant les nombreux ponts du mois de mai

C’est tout ?

Le problème

Les mises à jour de sécurité ne suffiront pas à protéger vos appareils contre ces deux vulnérabilités. Pour protéger les appareils, vous devez prendre des mesures correctives supplémentaires et c’est là que ce billet devient moins cool (pour vous)

L’étendue des dégâts

Exemples de supports de démarrage et de récupération concernés par ce problème

- Media Bootable (via Create a recovery drive.)

- Note : La fonctionnalité « Créer un lecteur de récupération » n’est plus prise en charge dans les mises à jour publiées à partir du 9 mai 2023 et ne peut pas être utilisée pour restaurer des appareils dont la révocation est activée.

- Les sauvegardes de Windows qui ont été imagées avant l’installation des mises à jour publiées à partir du 9 mai 2023.

- Non utilisables pour restaurer votre installation Windows une fois que les révocations auront été activées sur votre appareil.

- CD/DVD personnalisé ou partition de récupération créée par vous-même, le fabricant de votre appareil (OEM) ou des entreprises

- ISO (via download ou ADK)

- Network Boot

- Windows Deployment Services

- Preboot Execution Environment boot services (PXE boot services)

- Microsoft Deployment Toolkit

- HTTPS Boot

- OEM installation and recovery media

- Official Windows media from Microsoft including:

- Retail media

- Media creation tool (ISO ou USB drive)

- VLSC

- Visual Studio Subscriber Downloads

- USB drive

- Windows PE

- Windows installé sur du matériel physique ou des machines virtuelles

- Windows Validation OS

L’étendue des dégâts, suite

Quel est l’impact sur les appareils existants ?

Une fois qu’un appareil est protégé (comprendre avec le patch de mai 2023), le Secure Boot ne fait plus confiance aux bootloaders (Overview of Boot Options in Windows – Windows drivers | Microsoft Learn) existants qui n’ont pas été mis à jour avec les mises à jour de sécurité du mois de mai.

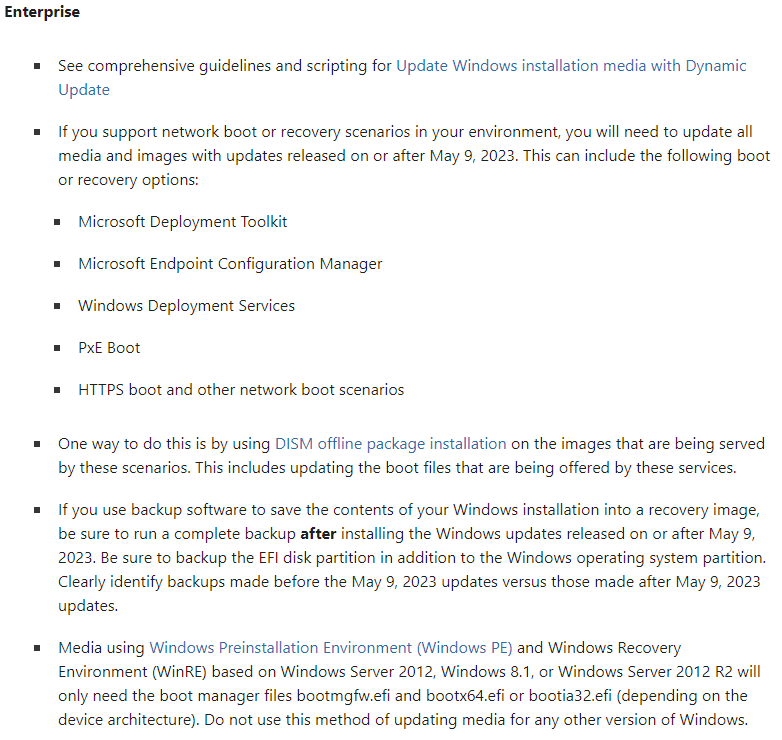

Cela inclut, entre autres, toutes les partitions de récupération de Windows ou tous les supports de démarrage existants. Cela signifie que tous vos supports de démarrage Microsoft Deployment Toolkit (MDT) ou Configuration Manager (ConfigMgr) utilisés pour démarrer à partir d’une clé USB ou d’un PXE cesseront de fonctionner.

La « solution »

Microsoft a publié des instructions pour appliquer les mises à jour de sécurité du mois de mai en utilisant DISM KB5025885: How to manage the Windows Boot Manager revocations for Secure Boot changes associated with CVE-2023-24932 – Microsoft Support

- https://learn.microsoft.com/windows/deployment/update/media-dynamic-update

- https://learn.microsoft.com/windows-hardware/manufacture/desktop/add-or-remove-packages-offline-using-dism

De mon côté et pour gagner du temps, je vous conseille de patcher votre installation d’ADK (en espérant que Microsoft se décide de mettre à disposition une nouvelle version intégrant le fix…) car de cette façon, toute personnalisation appliquée par MDT/ConfigMgr sera appliquée lors de la création ou la mise à jour du média.

Vous pouvez mettre à jour votre installation ADK en suivant ce guide pas à pas WinPE: Create bootable media | Microsoft Learn

Les versions de media du mois de mai disponible au téléchargement ont été modifiées pour tenir compte des changements apportés au Secure Boot et il faudra donc mettre à jour les supports de démarrage.

Attention!

Guide d’implémentation

Attention, il faut impérativement installer le KB5025885 avant d’aller plus loin !

Ensuite, sur chaque appareil, copiez le fichier Code Integrity Boot Policy dans la partition EFI.

mountvol q: /S

xcopy %systemroot%\System32\SecureBootUpdates\SKUSiPolicy.p7b q:\EFI\Microsoft\Boot

mountvol q: /D

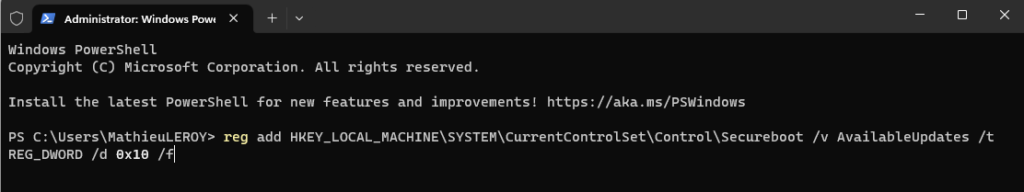

Appliquer la valeur de registre Secure Boot UEFI Forbidden List (DBX).

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x10 /f

Redémarrer votre appareil puis attendez au moins 5 minutes

Les solutions des copains MVP

J’allais enrichir l’article avec une solution pour #MSIntune & ConfigMgr quand je me suis rendu compte que l’excellent Gary Block avait déjà tiré le premier 😉

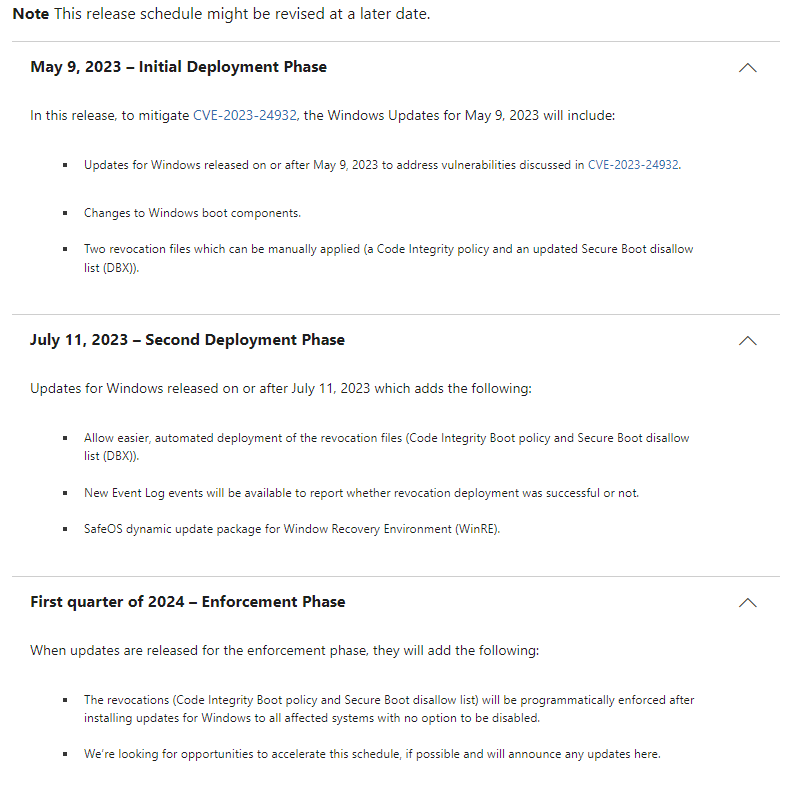

Quoi faire/quand ?

Dans un premier temps, Microsoft laisse à l’administrateur la décision d’appliquer ces protections. Cependant, celle-ci seront appliqués à l’avenir de manière obligatoire (déjà prévu pour le premier trimestre 2024). Peut-être que d’ici là, la procédure sera plus simple à mettre en oeuvre pour mitiger cette faille.