Avec un peu de retard sur la publication des articles – mea culpa – nous continuons sur le thème de la gestion moderne avec cet article sur la préversion publique d’une nouvelle fonctionnalité permettant d’accélérer le déploiement d’une mise à jour de sécurité sur les appareils gérés avec Microsoft Intune.

Par exemple, pour atténuer une menace de sécurité, il est désormais possible d’accélérer une mise à jour (Patch Tuesday ou une mise à jour de sécurité hors bande pour une faille « zero-day ») avant la prochaine execution du processus normal le mois suivant.

Ces derniers jours ont été éprouvants pour les admins et la communauté Infosec en général :

- Kaseya VSA : Le gang REvil a réussi à exploiter une faille du logiciel Kaseya VSA pour diffuser son rançongiciel sur des centaines de milliers de systèmes. (REvil ransomware gang executes supply chain attack via malicious Kaseya update – The Record by Recorded Future)

- Print Nightmare : Print Nightmare est une vulnérabilité critique, applicable à toutes les versions de Windows, impactant les files d’attentes des serveurs d’impressions. Cette vulnérabilité peut amener un attaquant à exécuter du code à distance sur ces machines. Critical PrintNightmare Security Warning For All Windows OS Versions (forbes.com)

Concernant Print Nightmare, Microsoft vient de publier en avance un patch « hors bande » me permettant d’illustrer l’utilité de cette nouvelle fonctionnalité

Plus d’informations sur les liens suivants :

- CVE-2021-34527 – Guide des mises à jour de sécurité – Microsoft – Vulnérabilité d’exécution de code à distance dans le spouleur d’impression Windows

- July 6, 2021—KB5004945 (OS Builds 19041.1083, 19042.1083, and 19043.1083) Out-of-band (microsoft.com)

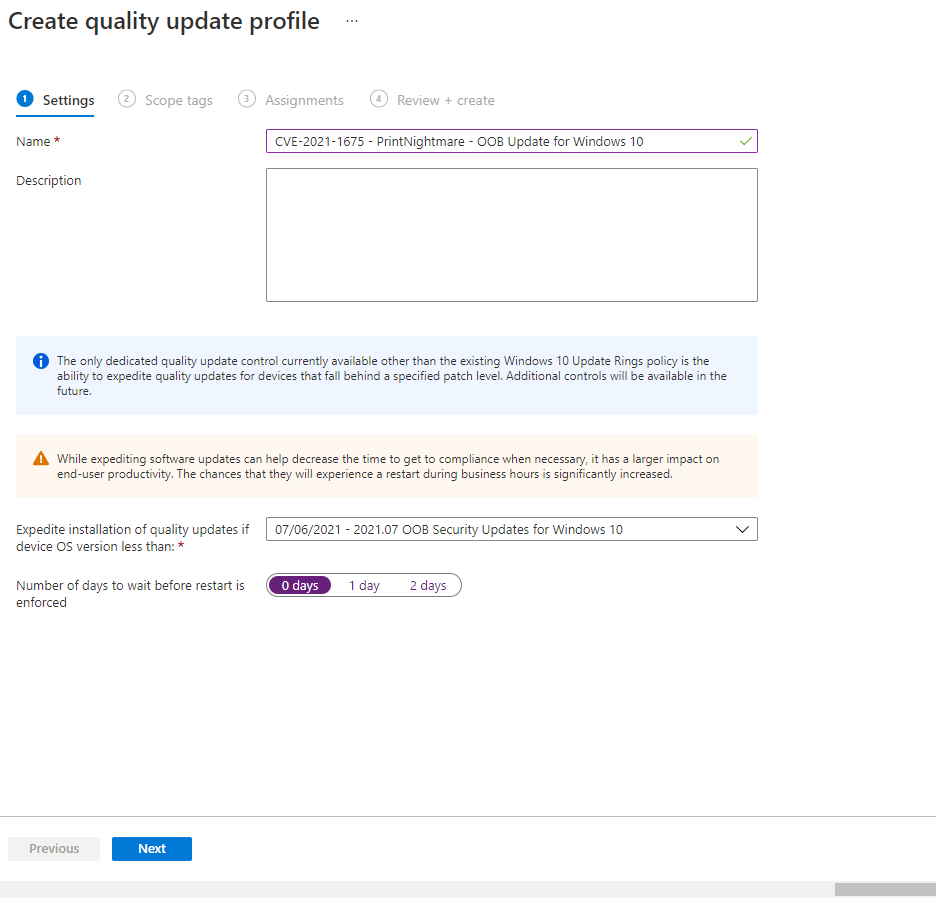

Création du profil de mise à jour

Réaliser ces actions dans le portail MEMAC (https://aka.ms/memac)

- Se diriger dans « Device » puis « Windows 10 quality updates (Preview)«

- Cliquer sur « Create Profile » puis lui donner un nom

- Sélectionner la mise à jour « 2021.07 OOB Security Updates for Windows 10«

- Définir la période de grace pour forcer le redémarrage de la machine. Ici « 0 » ce qui signifie que dès que l’appareil installe la mise à jour, l’utilisateur est informé du redémarrage et dispose d’un temps limité pour enregistrer son travail.

- Dans le cas d’une faille critique, ce comportement est acceptable (votre experience peut varier sur ce point). Dans un cas moins grave, une période de 1 voir 2 jours est acceptable.

- Assigner ce profil sur un groupe de machine ou d’utilisateur pour terminer la création.

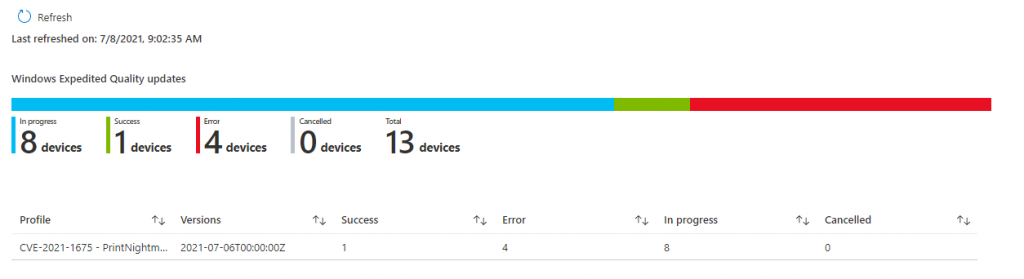

Monitoring et Reporting

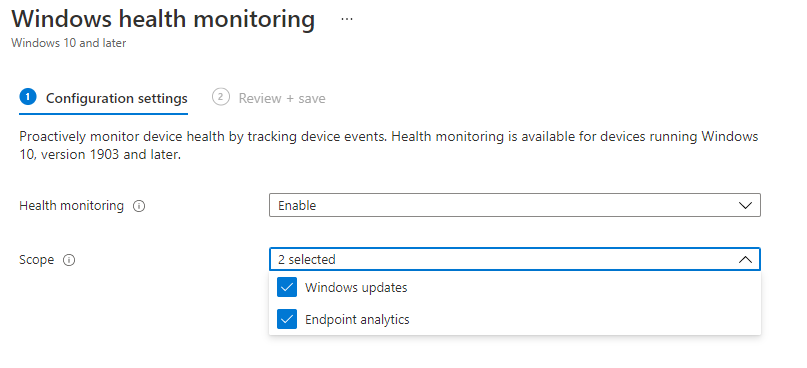

Avant de pouvoir générer un rapport il est important de vérifier que les composants Windows Health Monitoring soient correctement configurés et assignés.

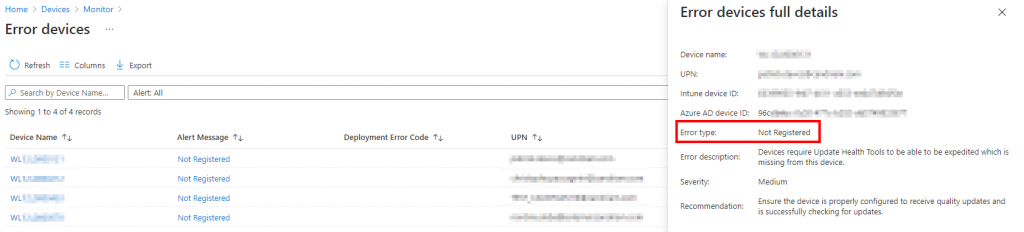

Il est important de noter que si cette configuration est manquante, l’installation de la mise à jour ne se déclenchera pas. Vous pouvez suivre et consulter les erreurs depuis le rapport dédié (Monitor | Windows Expedited update failures (Preview))

Dans cet exemple, on constate que Windows Health Monitoring n’est pas configuré.

Dans ce cas, suivre la documentation pour créer le profil et l’assigner.

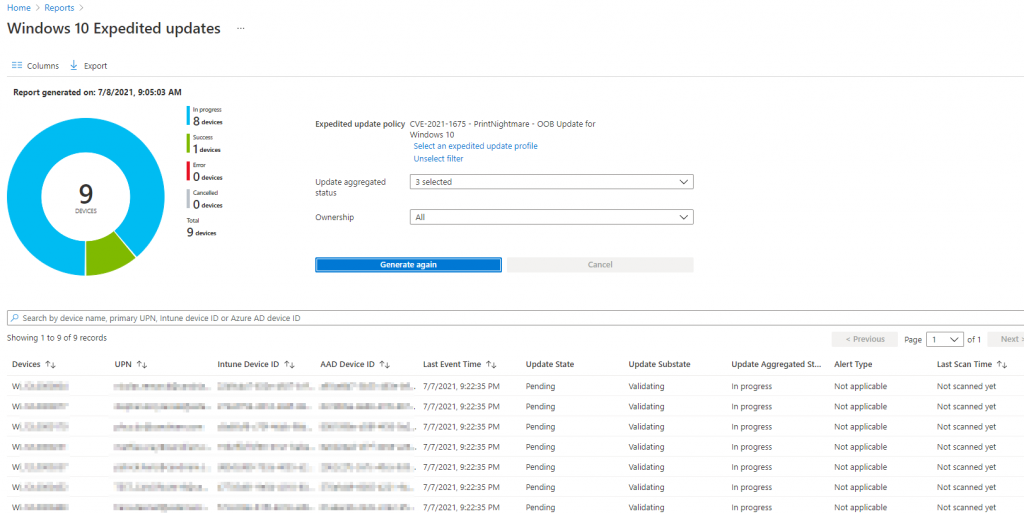

Vous pouvez suivre l’installation du correctif depuis le rapport au nouveau format dans « Reports » puis « Windows Update ‘Preview » puis « Reports » et finalement « Windows 10 Expedited updates«

Sélectionner un profil de mise à jour expédié puis « Generate«