Aujourd’hui nous allons parler identité et comment renforcer sa sécurité au travers du mécanisme d’authentification sans mot passe/FIDO2. Dans ce tutorial, nous aborderons l’activation de l’authentification sans mot de passe pour Azure Active Directory et les appareils Windows 10, le tout basé sur une clé de sécurité FIDO2 Yubikey 5 NFC (Yubico).

Qu’est-ce que FIDO2 ?

FIDO2 est un acronyme pour Fast Identity Online, un effort conjoint entre le W3C (World Wide Web Consortium) et l’Alliance FIDO. Il se compose des normes WebAuthn (W3C) et CTAP (FIDO) et spécifie un protocole d’authentification standard où le point de terminaison se compose d’un authentificateur cryptographique (tel qu’une clé matérielle) et d’une partie de confiance WebAuthn, également connu sous le nom de serveur FIDO2.

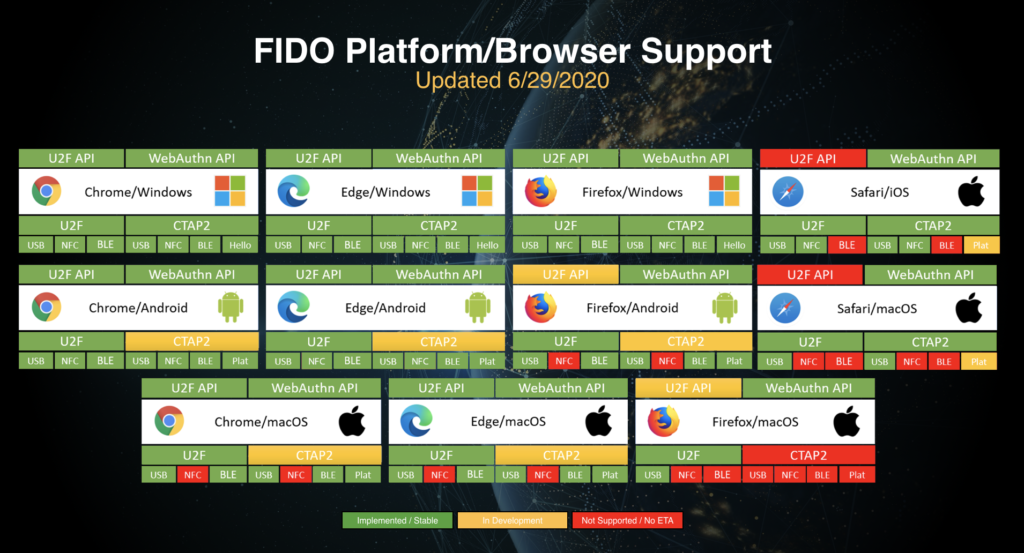

Prise en charge de FIDO2 : WebAuthn/CTAP

WebAuthn est actuellement pris en charge dans Google Chrome, Mozilla Firefox, Microsoft Edge et Apple Safari (aperçu) navigateurs Web, ainsi que Windows 10 et plates-formes Android.

Pourquoi se passer des mots de passes ?

L’authentification multi-facteur (MFA) est un bon moyen de sécurisation mais les utilisateurs doivent néanmoins toujours se souvenir de leurs mots de passe. Les méthodes d’authentification sans mot de passe sont plus pratiques, car le mot de passe est supprimé et remplacé par :

- Quelque chose que vous avez (Windows 10, un téléphone ou clé de sécurité)

- Quelque chose que vous êtes ou que vous savez (Biométrie, code confidentiel)

Les utilisateurs peuvent utiliser des clés de sécurité pour se connecter à leurs appareils Windows 10 joints à Azure AD ou à Azure AD hybride et bénéficier de l’authentification unique sur leurs ressources cloud et locales. Les clés de sécurité peuvent également être également utilisés comme deuxième facteur d’authentification MFA lorsque les utilisateurs ne sont pas en mesure d’utiliser leur téléphone comme deuxième facteur.

En résumé, une authentification sans mot de passe avec une clé de sécurité FIDO2 offre les avantages suivants :

- Réduit considérablement le risque d’hameçonnage, de keylogger et d’attaques man-in-the-middle.

- L’authentificateur FIDO2 est facile à utiliser, éliminant la nécessité de mémoriser et de gérer des mots de passe complexes pour toutes sortes de services en ligne, dont les services Microsoft 365

- Les coûts de gestion IT/Helpdesk liés aux mots de passe sont réduits car il n’est pas nécessaire de réinitialiser les mots de passe, ni de mettre à jour les mots de passe périodiquement.

Après cette introduction, place à la pratique !

Prérequis

- Azure Multi-Factor Authentication déjà configuré (non abordé ici)

- Activer l’expérience combinée d’enregistrement des informations de sécurité

- Clés de sécurité FIDO2 compatibles (ici une Yubikey 5 NFC)

- WebAuthN nécessite Windows 10 version 1809 ou plus*

*Microsoft indique que la meilleure expérience nécessite Windows 10 version 1903 ou plus

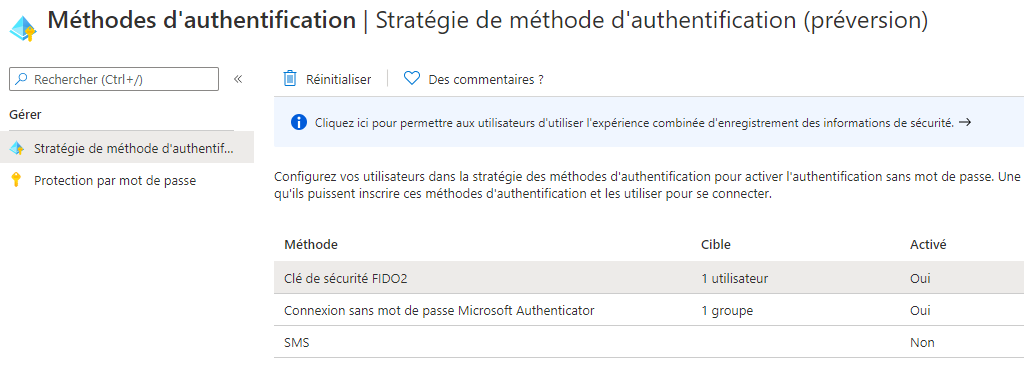

Activation de l’authentification FIDO2

- Se diriger vers le portail Azure Active Directory https://aad.portal.azure.com/ et s’y connecter avec votre compte d’administration.

- Dans le volet Azure Active Directory, se diriger dans le menu « Sécurité » puis « Méthodes d’authentification ».

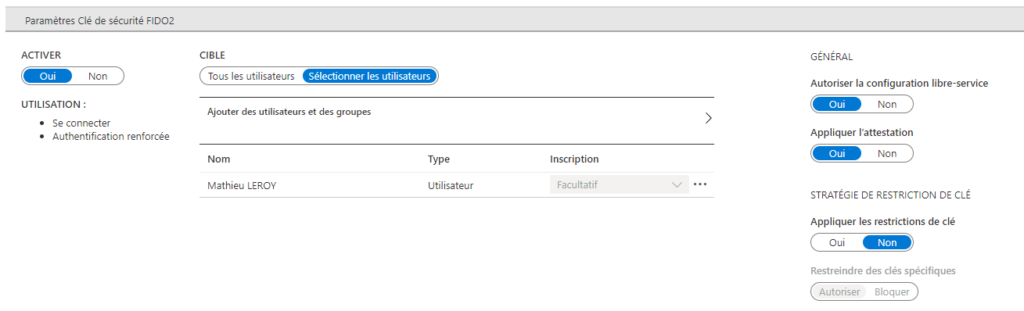

- Dans le tableau des méthodes d’authentification, sélectionner « Clé de sécurité FIDO2 » et l’activer.

- Activer « Autoriser la configuration libre-service » et cibler un utilisateur ou un groupe. Enregistrer les paramètres une fois les modifications effectuées pour conclure cette première partie de configuration.

Enregistrement de votre clé FIDO2 avec votre compte Azure AD

Assurez-vous d’utiliser un navigateur supporté, dans cet article, j’utilise Microsoft Edge (Chromium)

- Se diriger vers https://mysignins.microsoft.com/security-info et s’authentifier avec un compte utilisateur de test.

- Cliquer sur « ajouter une méthode »

- Dans la liste déroulante, choisir « Clé de sécurité » puis ajouter, ensuite choisir « USB Device »

Edge va désormais afficher une série de fenêtre vous indiquant d’insérer la Clé de de sécurité et de définir un code PIN si vous ne l’avez pas déjà fait.

A partir de cette étape, vous pouvez utiliser votre clé de sécurité pour vous authentifier sur Microsoft 365 et toute applications compatibles

Exemple ici, une connexion sur le portail Azure,

- Choisir « Connexion avec une clé de sécurité »

- Saisir le code PIN

- Toucher la clé de sécurité

Connexion sans mot de passe par clé de sécurité avec Windows 10

Dans cette partie nous aborderons la configuration nécessaire afin d’activer l’authentification sans mot de passe, basée sur une clé de sécurité FIDO2, avec des appareils Windows 10. À la fin de ce tutorial, vous serez en mesure de vous connecter à vos appareils Windows 10 joints à Azure (ou Azure AD Hybride) avec votre compte Azure AD, à l’aide d’une clé de sécurité FIDO2.

Prérequis

- Une licence Microsoft Intune valide,

- Un utilisateur ayant activé la connexion sans mot de passe, tel que décrit dans cet article,

- Accès administrateur Microsoft Intune,

- Windows 10 1903 ou plus récent pour les appareils joints à Azure AD

- Windows 10 2004 ou plus récent pour les appareils hybride Azure AD

Configuration

- Se diriger vers aka.ms/memac et s’authentifier sur le portail

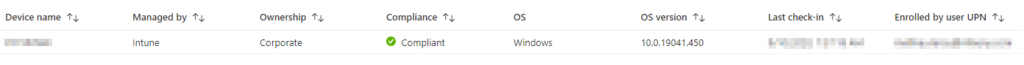

- S’assurer que votre device Windows 10 est bien enregistré et conforme dans la console

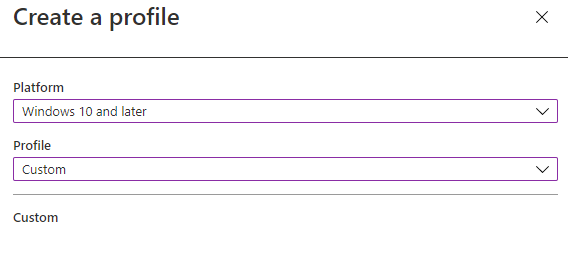

- Créer un nouveau profil de configuration Windows 10 et choisir « Custom » et choisir « Create«

- Renseigner les informations du profil et cliquer sur « next »

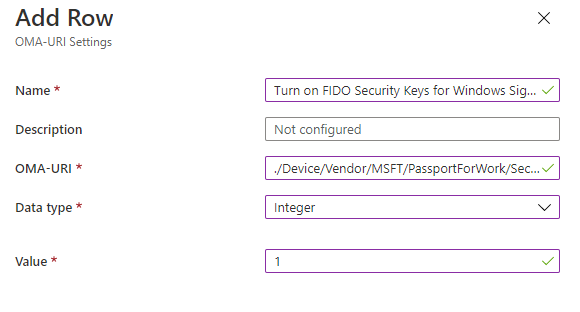

- Ajouter les paramètres OMA-URI suivants :

- Nom : Clés de sécurité pour la connexion Windows

- Description : Permet d’utiliser des clés de sécurité FIDO lors de la connexion à Windows

- Platform : Windows 10 et versions ultérieures

- Type de profil : Custom

- Paramètres OMA-URI personnalisés :

- Nom : Activer les clés de sécurité FIDO pour la connexion à Windows

- OMA-URI : ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- Type de données : Integer

- Valeur : 1

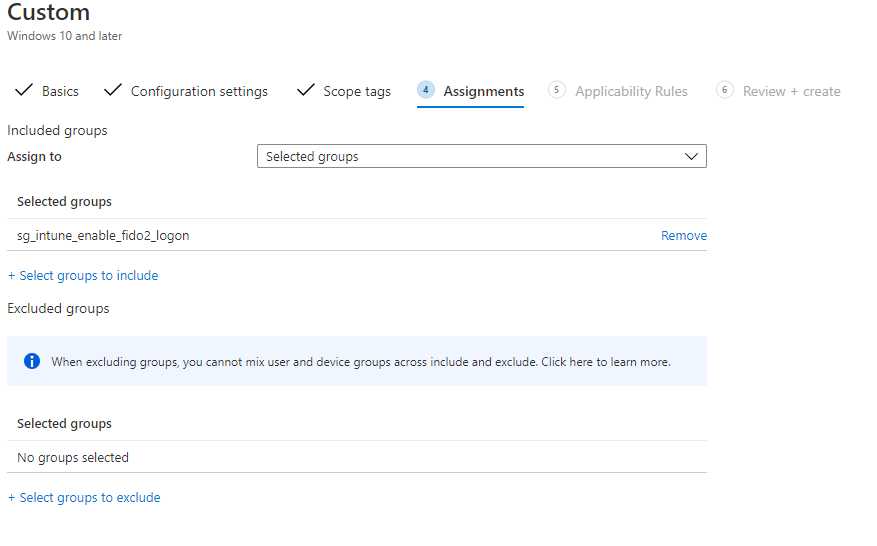

- Ensuite, assigner à un groupe de sécurité :

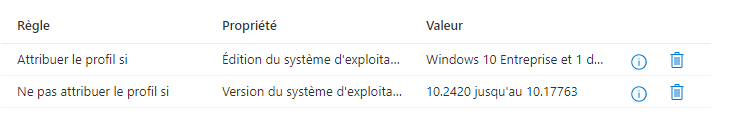

- Configurer les règles d’applicabilité suivantes :

- Attribuer le profil si « Édition du système d’exploitation »

- Valeur : « Windows 10 Entreprise » OU « Windows 10 Professionnel »

- Ne pas attribuer le profil si « Ne pas attribuer le profil si »

- Version du système d’exploitation « 10.2420 jusqu’au 10.17763 »

- Attribuer le profil si « Édition du système d’exploitation »

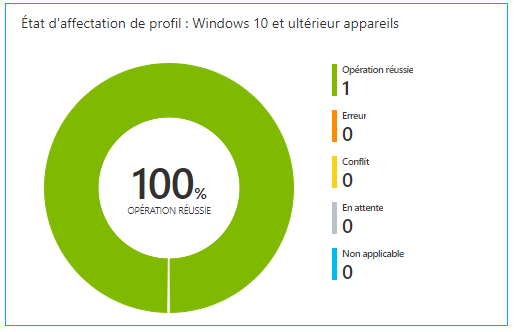

Après quelques minutes s’assurer que le statut est conforme dans Microsoft Intune :

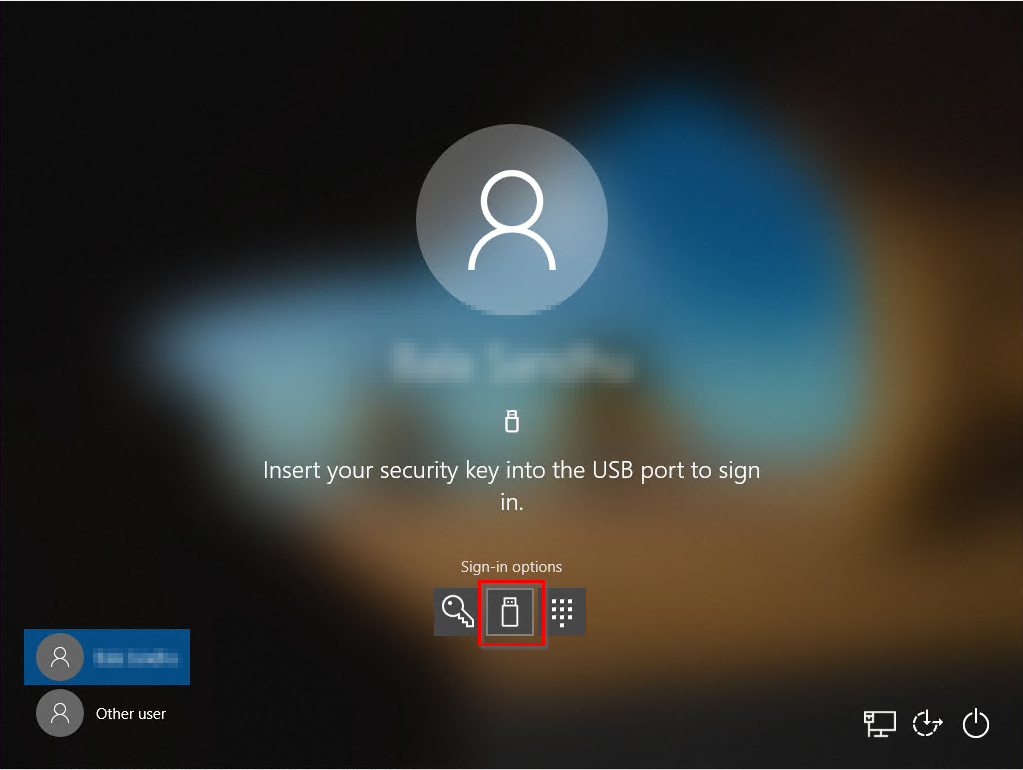

Une fois la configuration effective, vous pouvez utiliser votre clé de sécurité depuis l’interface de login Windows. Une nouvelle icône apparait à cet effet.

Vous pouvez désormais utiliser votre clé de sécurité pour vous connecter à votre device Windows 10.

Nota : cet article n’est pas sponsorisé par Yubico, il est rédigé en réponse d’une initiative conjointe entre Microsoft et Yubico pour faciliter l’adoption du Password Less, plus d’informations ici :Build your Passwordless offering with Microsoft Azure AD and YubiKeys – Limited Time Offer | Yubico