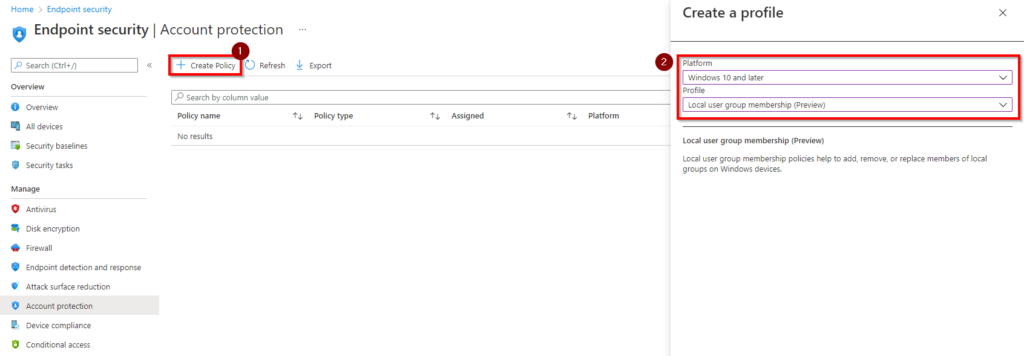

Avec la publication de la version 2201 de Microsoft Intune, l’éditeur propose en une nouvelle stratégie de protection de compte en préversion afin de configurer l’appartenance des utilisateurs dans les groupes locaux. Jusqu’à présent, Il existait de nombreuses façons de gérer les groupes locaux sur des appareils Windows 10/11 joints à Azure AD mais celles-ci n’était pas pratiques à utiliser car nécessitaient des URI personalisés et un schéma XML

Cette nouvelle stratégie permet de gérer les groupes locaux à l’aide du canal OMA-DM. Ces stratégies permettent d’ajouter, supprimer ou remplacer des membres dans les groupes locaux sur des appareils Windows. Il est possible de gérer des groupes locaux avec des utilisateurs & des groupes d’un domaine synchronisé et/ou des utilisateurs et des groupes SID Azure AD.

La stratégie de gestion des groupes d’utilisateurs locaux dans Intune est basée sur une stratégie CSP appelée stratégies « LocalUsersAndGroups » que nous utilisions précédemment via un URI personnalisé :

Le paramètre de stratégie « RestrictedGroups/ConfigureGroupMembership » permet de configurer les membres (utilisateurs ou groupes) dans un groupe local Windows 10/11.

A noter, cette stratégie est prise en charge pour les appareils Azure AD Hybride et Azure AD

- Se diriger vers le portail MEMAC (https://aka.ms/memac) et s’y connecter avec votre compte d’administration

- Dans le volet « Device« , se diriger dans le menu « Configuration Profile » puis créer une nouvelle Policy de type « Windows 10 & Later / Template / Administrative Templates«

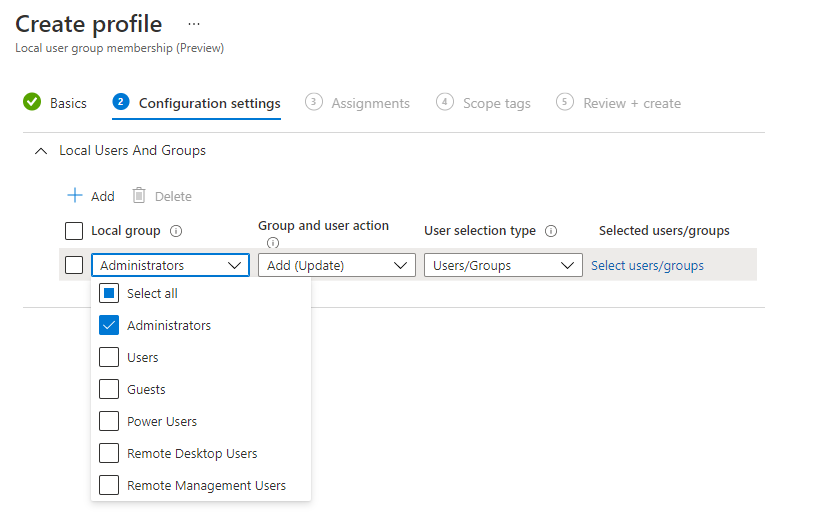

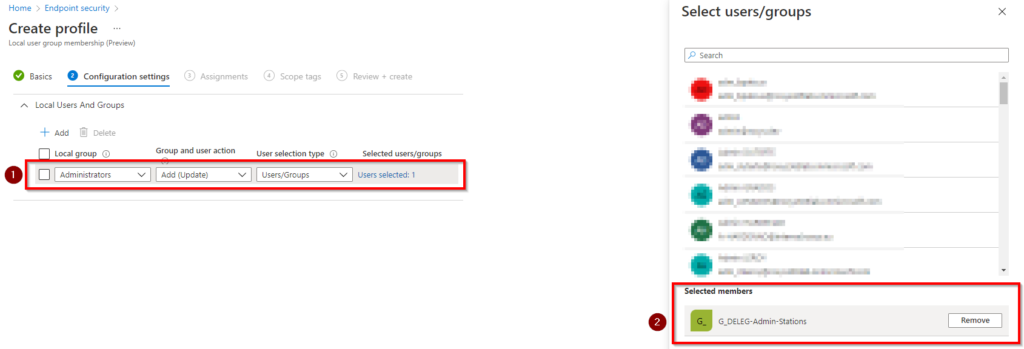

A l’heure actuelle, six groupes d’utilisateurs locaux sont pris en charge. Vous devrez sélectionner les groupes locaux dans cette liste pour gérer leur appartenance. Vous pouvez utiliser n’importe lequel de ces groupes pour supprimer ou ajouter des membres.

L’appartenance de ces six groupe intégrés est systématiquement évaluée à chaque ouverture de session

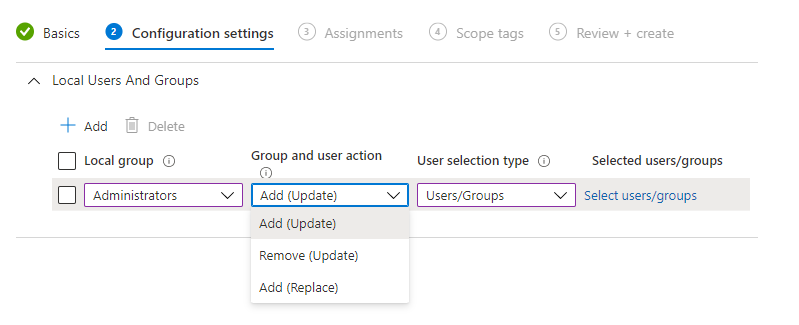

Ensuite, il faut choisir l’action qui sera réalisé sur le/les groupes sélectionnés :

- Add/Ajouter (Update/Mettre à jour) : ajoute des membres au groupe tout en conservant intacte l’appartenance au groupe actuel.

- Remove/Supprimer (Update/Mettre à jour) : supprime les membres du groupe tout en conservant intacte l’appartenance au groupe actuel.

- Add/Ajouter (Replace/Remplacer) : Remplace l’appartenance actuelle du groupe spécifié par le nouveau groupe spécifié.

Dans un scénario Azure AD, il faut sélectionner « Users/Groups » dans « User selection type » puis sélectionner les utilisateurs ou les groupe de votre choix.

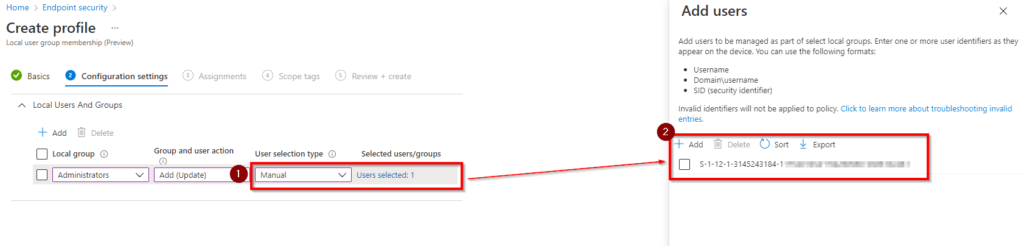

Dans un scénario Hybride Azure AD il faut sélectionner l’option « Manual » dans le menu déroulant sous « User selection type« . Une fois sélectionné, cliquez sur le lien pour ajouter manuellement les éléments compatibles suivants :

- Username

- Domain\username

- SID (security identifier)

Dans des environnements multi-langues, il est recommandé d’utiliser le SID pour cette stratégie afin d’éviter d’ajouter les problèmes de régionalisation sous Windows (Administateur / Administrator)

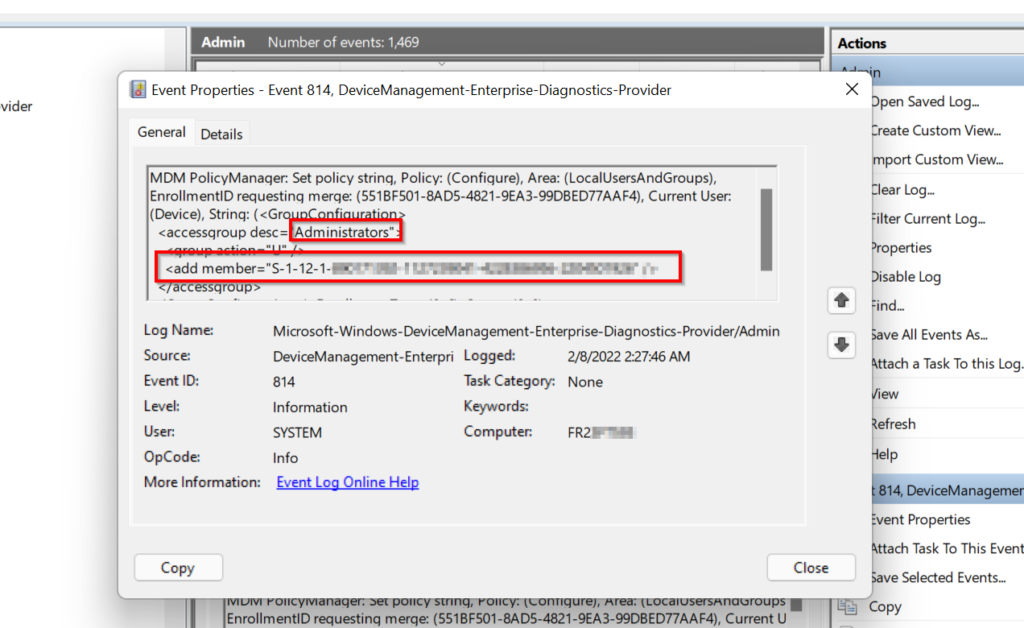

Après avoir assigné cette policy sur un groupe de machines ou d’utilisateurs, nous constatons via le journal d’événements que l’utilisateur à bien été ajouté :

Conclusion

Bien que cette nouvelle stratégie de protection de compte ne réinvente pas le concept de gestion des groupes locaux que nous utilisions depuis quelques temps, il faut avouer que sa gestion et son maintient par l’administrateur est grandement facilité par cette nouvelle interface.